漏洞简介:

Emlog博客系统默认后台登陆网址为http://域名/admin/login.php

而后台登陆时,错误情况下,验证码未刷新,导致可暴力破解登陆管理员账号

低危漏洞,但是在emlog5.3.1和6.0测试版本均存在

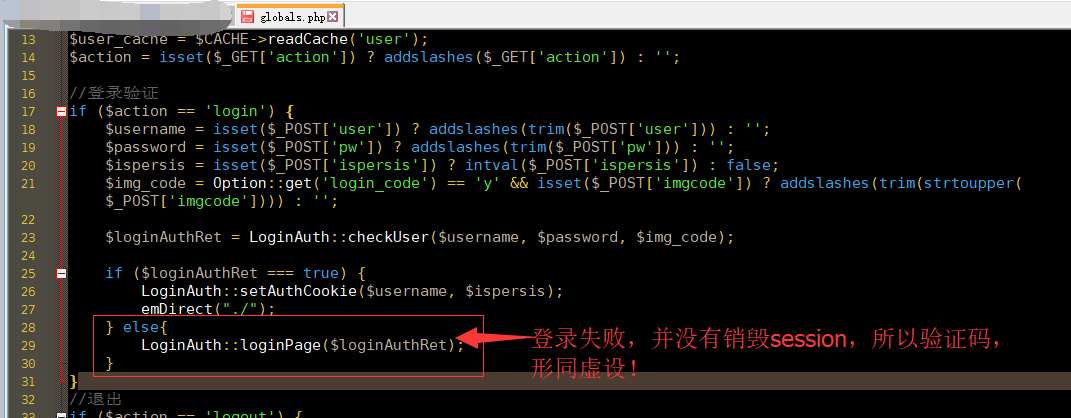

漏洞成因:

同时,其6.0测试版本也未修复.

漏洞验证/演示:

下载官方的emlog5.3.1版本

http://www.emlog.net/

http://bbs.emlog.net/forum.php?mod=attachment&aid=MTk5MjF8OGI3OWViYWR8MTUwOTI0NjMzMnw0MjA4OXwzNjU4NQ%3D%3D

http://127.0.0.1:81/admin/

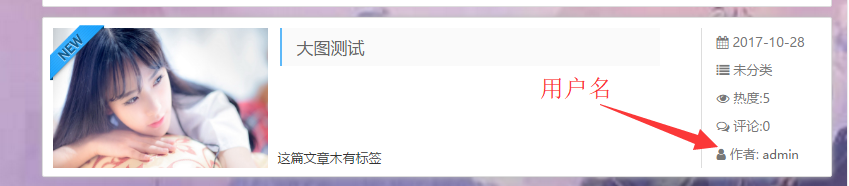

已知管理员用户名为:admin(可在前端文章页寻找作者用户名)

登陆后台:http://127.0.0.1:81/admin/

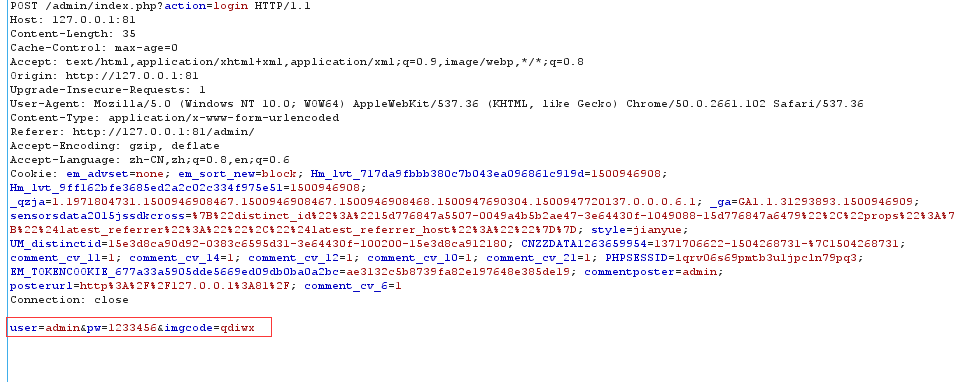

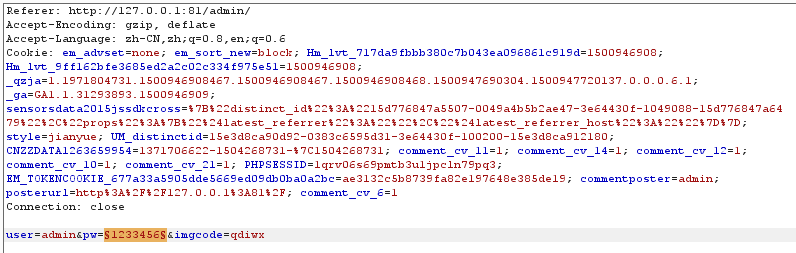

随便输入admin admin123 qdiwx,点击登陆

然后burpsuite抓包

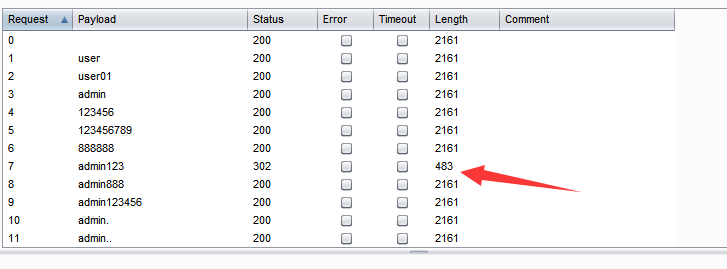

CTRL+I尝试暴力破解:

成功爆破出密码,所以再次验证:验证码没消除会话,导致可暴力破解漏洞的存在

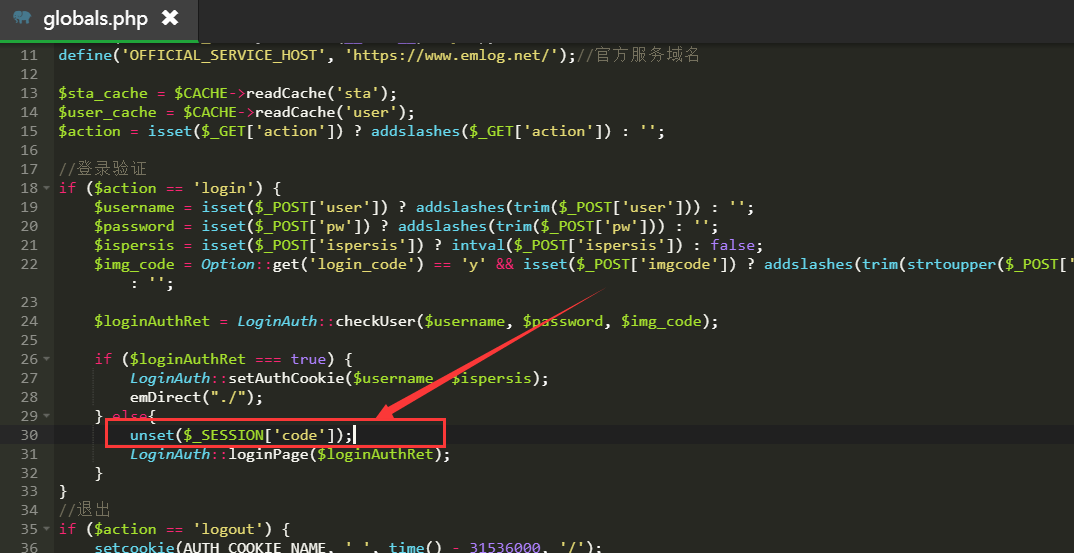

解决办法:

在/admin/globals.php文件中修改:

代码如下:

unset($_SESSION['code']);

技术交流,合法测试!

非原创,感谢大佬作者优选资源网原创文章《 【Emlog漏洞】EMLOG博客系统存在暴力破解漏洞 》

版权声明:本篇文章为全网资源收集,如有侵权请联系客服,转载请注明原文地址!

旋风资源网 »

【Emlog漏洞】emlog博客系统存在暴力破解漏洞

关键词,免费模板,ppt免费模板,免费模板下载,阿**免费模板网,免费模板网,淘宝装修免费模板全套,会声会影免费模板网,淘宝店铺装修免费模板,淘宝免费模板,鱼摆摆免费模板网站,三角梨免费模板,ae免费模板,会声会影免费模板,儿童成长册免费模板,宝贝详情页免费模板,阿**免费模板,会声会影x5免费模板,淘宝装修免费模板,淘宝店铺免费模板,淘宝免费模板代码,淘宝店铺免费模板下载,刚哥哥免费模板,ae免费模板下载,开贝影擎免费模板,会声会影x8免费模板,淘宝标准版免费模板,免费模板网站,店铺装修免费模板,淘宝网装修免费模板,淘宝店铺免费模板网,淘宝免费模板下载,淘宝基础版免费模板,网店装修免费模板,淘宝专业版免费模板,会声会影x7免费模板,会声会影x6免费模板,

关键词,破解软件,破解版软件,软件破解,破解软件下载,破解wifi密码软件,**软件破解版,破解软件网站,数据恢复软件破解版,ps软件破解版下载,看黄软件无限次破解版,wifi**软件,wifi破解软件,qq空间破解软件,手机破解软件,专门放黄的软件破解版,舆情监控软件破解版,如何破解软件,**软件,舆情监测软件破解版,破解密码软件,刻录软件nero破解版,手机**软件,36个老司机破解软件,excel**软件,软件破解工具,**破解版,破解软件论坛,压缩包**软件,超级硬盘数据恢复软件破解版,金蝶软件破解版,取名软件破解版下载,软件 破解,软件破解教程,文件恢复软件破解版,营销软件破解版,经传软件破解版,破解qq密码软件,取名软件破解版,起名软件破解版,凯立德手机导航软件破解版,rar解压软件破解版,什么软件可以破解wifi密码,破解软件站,破解营销软件,管家婆软件破解版,qq群发软件破解版,宝宝取名软件破解版,解压**软件,用友软件破解版,开机**软件,顶尖数据恢复软件破解版,多功能**软件,硬盘数据恢复软件破解版,免费破解软件,广联达预算软件破解版,抽奖软件破解,起名软件破解版免费,无线破解软件,网络监控软件破解版,论坛群发软件破解版,**软件,周易起名软件破解版,支票打印软件破解版,无线**软件,bt5破解软件下载,qq**软件,网络推广软件破解版,手机游戏破解软件,无线网络破解软件,梦龙软件破解版下载,排课软件破解版,邮件群发软件破解版,凯立德导航软件破解版,推广软件破解版,破解软件下载基地,数据恢复软件easyrecovery破解版,监控软件破解版,炒股软件破解,黄蓝带软件破解版,强制视频软件破解版,金宝贝取名软件破解版,破解无线网络密码软件,股票分析软件破解版,wpa2**软件,星空极速破解软件,word**软件,ps软件破解版中文版,抽奖软件 破解版,起名软件 破解版,炒股软件破解版,用友软件破解,电视棒软件破解版,软件注册码破解工具,qq空间权限破解软件,犀牛软件5.0破解版,nero刻录软件破解版,破解软件下载网站,圆方软件破解版,**破解版,软件破解论坛,破解qq相册密码软件,筑业软件破解版下载,36个破解老司机软件,qq**软件下载,破解邮箱密码软件,群发软件破解版,绿色破解软件,无线**软件,顶尖数据恢复软件破解,象棋残局破解软件,宝宝起名软件破解版,阿尔法软件破解版,qq相册**软件,电视棒破解软件下载,qq破解密码软件,奶瓶破解软件下载,rar**软件,qq加群软件破解版,无线网**软件,时时彩软件破解版,arpr软件免费破解版,蹭网器**软件,照片恢复软件破解版,qq闪照破解软件,bt3破解软件下载,**软件下载,电脑wifi破解软件,内存卡加密软件王破解,破解压缩包密码软件,注册码破解软件,微信加人软件破解版,pdf解密软件破解版,vpn代理软件破解版,**软件破解版,pdf**软件,卡王破解软件,视频录制软件破解版,经传软件破解版密码,加密狗破解软件,自动打码软件破解版,道亨软件破解版下载,无线破解密码软件,品茗软件破解版下载,破解wifi密码软件哪个好,prize软件破解版,经传软件官网破解版,微信营销软件破解版,**软件,手机解锁图案破解软件,qq免费刷赞软件破解版,

关键词,娱乐网,青春娱乐网,小刀娱乐网,台湾佬中文娱乐网,台湾中文娱乐网,蝴蝶中文谷娱乐网亚洲,小k娱乐网,台湾妹中文娱乐网,台湾无码中文娱乐网,中文娱乐网,零度娱乐网,台湾佬娱乐网,美性中文娱乐网,小偷娱乐网,小刀娱乐网网站,dj娱乐网,**中文娱乐网,台湾中文佬娱乐网22,小黑娱乐网,冰雪娱乐网,小欧娱乐网,成人娱乐网,中国娱乐网,隐窝窝娱乐网,台湾佬中文娱乐网22,蜗牛娱乐网,葡京娱乐网,哥要中文娱乐网,亚洲中文娱乐网,冰封娱乐网,台湾中文佬性娱乐网,大咪咪娱乐网,天天娱乐网,我爱娱乐网,小色狗中文娱乐网,卡拉娱乐网,qq娱乐网,**娱乐网,久久娱乐网,木木娱乐网,大吴哥娱乐网,好牛娱乐网,台湾老中文娱乐网,冷兮娱乐网,大众娱乐网,腾讯娱乐网,九州娱乐网,台湾中文网娱乐网,小k娱乐网网站,蕾丝边娱乐网,云霄生活娱乐网,娱乐网资源,南风娱乐网,哥要吻中文娱乐网,有情人娱乐网,亚洲成人娱乐网,新浪娱乐网,亚洲娱乐网,辅助娱乐网,中华娱乐网,星晴dj娱乐网,台湾中文佬娱乐网,小高娱乐网,小b娱乐网,卡奇娱乐网,东方娱乐网,明星娱乐网,小方娱乐网,天下娱乐网,丝丝爱娱乐网,酒色娱乐网,本溪棋牌娱乐网,影子娱乐网,台湾妹中文娱乐网22,台湾美中文性娱乐网,黑白娱乐网,凤凰娱乐网,九妹娱乐网,南方娱乐网,台湾中文性妹娱乐网,青岛娱乐网,台湾佬休闲中性娱乐网,皇冠高尔夫娱乐网,太阳城娱乐网,华人娱乐网,天上人间娱乐网,小新娱乐网,mkxk蒲友娱乐网,天津娱乐网,小李娱乐网,哥也色**娱乐网,增城娱乐网,夫妻生活娱乐网,逐梦娱乐网,芒果娱乐网,大大娱乐网,百看娱乐网,济南娱乐网,世界娱乐网,蒲友娱乐网,八卦娱乐网,小到娱乐网,汽车dj娱乐网,大连棋牌娱乐网,天天泡娱乐网,蓝色诱惑娱乐网,久久手机娱乐网,小钊娱乐网,狼客娱乐网,小c娱乐网,棋牌娱乐网,夫妻娱乐网,台湾妹中文性娱乐网,美性娱乐网,爱久娱乐网,妹妹中文娱乐网,韩酷娱乐网,黑帽娱乐网,果帅帅娱乐网,中国视频娱乐网,帅帅娱乐网,续印娱乐网,浙商娱乐网,99娱乐网,北美娱乐网,大陆娱乐网,休闲娱乐网,歪歪娱乐网,神奇娱乐网,成都娱乐网,郑州娱乐网,香港妹佬中文娱乐网,色落落中文娱乐网,太阳城娱乐网818,开心猫娱乐网,皇冠娱乐网,小媳娱乐网,红磨坊娱乐网,鹿城娱乐网,**网址娱乐网,丝丝娱乐网,泡泡娱乐网,台湾妹娱乐网,妖后娱乐网,年少娱乐网,深度蓝点娱乐网,羽梦娱乐网,诱惑娱乐网,黄大哥中文娱乐网,第一娱乐网小游戏成年,丝丝中文娱乐网,第一娱乐网,台湾娱乐网,小飞娱乐网,小佳娱乐网,小刀娱乐网被黑,欧美中文娱乐网,江西综艺娱乐网,浪客中文娱乐网,cf小刀娱乐网,台湾小妹中文娱乐网,哥爱中文娱乐网,太完美中文娱乐网,丝丝爱中文娱乐网,邪恶漫画卡奇娱乐网,末世娱乐网,残酷娱乐网,台湾中文网娱乐网网站,中国娱乐网67,67娱乐网,第一娱乐网小游戏,sarth娱乐网,环球娱乐网,我要干中文娱乐网,小峰娱乐网,小邝娱乐网,大咪眯娱乐网,残雪娱乐网,香港妹中文娱乐网,完美娱乐网,

关键词,源码下载,网站源码下载,android源码下载,php源码下载,免费源码下载,asp源码下载,安卓源码下载,vb源码下载,旅游网站源码下载,论坛源码下载,asp网站源码下载,.net源码下载,商城网站源码下载,小程序源码免费下载,下载源码的网站,app源码下载,帝国cms源码下载,游戏源码下载,网站模板源码下载,h5源码下载,github下载源码怎么用,微擎源码下载,java源码下载,spring源码下载,tomcat源码下载,asp.net 源码下载,h5游戏源码下载,小程序模板源码免费下载,python源码下载,html源码下载,网站源码下载器,h5小游戏源码下载,jsp源码下载,下载站源码,棋牌源码下载,小程序模板源码下载,博客源码下载,discuz源码下载,mybatis源码下载,互助源码下载,下载网站源码,织梦源码免费下载,源码下载网站,源码免费下载,javaweb项目源码下载,app下载页面源码,linux源码下载,手游源码下载,app下载单页源码,下载源码,app下载源码,整站源码下载,微信小程序模板源码下载,个人网站源码下载,棋牌游戏源码下载,mysql源码下载,小程序源码下载,织梦下载站源码,站长源码下载,源码下载站,网页游戏源码下载,软件源码下载,微信小游戏源码下载,手机网站源码下载,github下载源码,php网站源码下载,java 源码下载,软件下载站源码,商城源码下载,小程序商城源码下载,企业网站源码下载,linux内核源码下载,网站源码免费下载,spark源码下载,织梦源码下载,免费商城源码下载,ecshop源码下载,商城小程序源码下载,openjdk源码下载,app下载页源码,vue源码下载,flash源码下载,易语言下载器源码,微信小程序源码下载,jdk源码下载,网页源码下载,

关键词,源码下载,网站源码下载,android源码下载,php源码下载,免费源码下载,asp源码下载,安卓源码下载,vb源码下载,旅游网站源码下载,论坛源码下载,asp网站源码下载,.net源码下载,

关键词,资源网,中文字幕精品无码亚洲字幕资源网,影音先锋男人看片av资源网,影音先锋色av男人资源网,影音先锋2020色资源网,无码av无码天堂资源网,有有资源网,民航资源网,影音先锋每日最新av资源网,高考资源网,影音先锋2019av资源网,av资源网,青柠资源网,八方资源网,教育资源网,影音先锋资源网,影音先锋男人色资源网,教学资源网,cg资源网,善恶资源网,绿色资源网,先锋影音资源网,比比资源网,动漫花园资源网,免费资源网,辅助资源网,零零后资源网,悠悠资源网,小学资源网,小刀资源网,国家教育资源网,影音先锋av资源网,儿童资源网,大学资源网,江西教育资源网,中学语文教学资源网,湖南教育资源网,湖南基础教育资源网,环球资源网,电影资源网,颍上教育资源网,小黑资源网,qq资源网,基础教育资源网,蓝点资源网,苏州名校资源网,金太阳教学资源网,河南教考资源网,国家精品课程资源网,中华资源网,湖南省基础教育资源网,小飞资源网,影音先锋色情资源网,武汉教育资源网,小学数学教学资源网,中国煤炭资源网,土地资源网,久久资源网先锋影音,先锋影音最新av资源网,数码资源网,高考资源网数学,浙江教育资源网,最新资源网,最新比比先锋资源网,中考资源网,中职教学资源网,湖南基础教育网资源网,7c教育资源网,亚洲国产在线资源网,先锋影音av资源网,中国教育资源网,华信教育资源网,幼幼资源网,969zy资源网,中国儿童资源网,圈中人寿险资源网,影音先锋p2p资源网,国家基础教育资源网,亚洲av天堂资源网,迅雷资源网,名校资源网,韩少资源网,金太阳新课标资源网,中小学教育资源网,我爱资源网,冷冷资源网,河南省基础教育资源网,侠盗飞车资源网,金太阳教育资源网,江西基础教育资源网,爱收集资源网,易语言资源网,安徽基础教育资源网,牛x资源网,制造资源网,lin资源网,大表哥资源网,影视先锋资源网,精品课程资源网,安徽教育资源网,小黑屋资源网,江西省基础教育资源网,湖南教师资源网,江西教育基础资源网,嘉兴英语教学资源网,飞鹰资源网,雨讯资源网,再生资源网,38资源网,八方资源网登录,用的多资源网,民航资源网招聘,快播资源网,精品资源网,农村中小学现代远程教育资源网,手机资源网,高考资源网**,河南基础教育资源网公共服务平台,第二教育资源网,爱q资源网,教考资源网,5566av资源网影音先锋,游戏资源网,全色资源网,三岁半资源网,书利华教育资源网,avtt天堂资源网,**网,爱尚资源网,金太阳好教育资源网,安徽省基础教育资源网,uu资源网,中学语文资源网,快车资源网,梦回资源网,国土资源网,国联资源网,小学教育资源网,娱乐资源网,高考资源网化学,小学语文教学资源网,英语周报教师资源网,非凡影音电影资源网,资源网你懂的,站长资源网,江西省教育资源网,小志资源网,浙江省教育资源网,全球资源网,先锋影音资源网每日资源站,小学教学资源网,影子资源网,教师资源网,我要资源网,高考资源网历史,湖南省教育资源网,h肉动漫免费资源网,小超资源网,悠悠先锋资源网网址,76资源网,农村远程教育资源网,广德教育体育资源网,共享资源网,吉吉影音资源网,媒体资源网,ks5u高考资源网,零零后资源网大全,闲鱼资源网,高考资源网生物,高考资源网首页,飘花资源网,育星中学语文资源网,河南基础教育资源网,中华教育资源网,中学历史教学资源网,高考资源网英语,幼儿园资源网,江西教育资源网入口,牛x资源网p2p,高考资源网物理,高考资源网语文,p2p资源网,初中数学资源网,儿童教育资源网,中学化学资源网,511资源网,动画资源网,小学数学资源网,世纪金榜教学资源网,源码资源网,高考资源网地理,贵港教育信息资源网,中小学教师资源网,611资源网,小米粒资源网,小学语文资源网,育星教育资源网,xfplay资源网,乔合软件库资源网,21世纪教育资源网,儿童资源网电子课本,黑客资源网,绿色圃中小学教育资源网,影音先锋av在线资源网,一品资源网,青岛房地资源网,中国基础教育资源网,蒲城教育资源网,迅雷电影下载资源网,语文资源网,比比先锋资源网,中小学教学资源网,考试无忧高考资源网,雷霆资源网,maya动画资源网,环球医疗资源网,中国民航资源网,第一资源网,969zy资源网伦理,xfplay资源网p2p,商品资源网,98资源网,115资源网,色狐资源网,爱好资源网,小学资源网课件,小白资源网,农村中小学远程教育资源网,苏州名校资源网首页,影视先锋h资源网,969zy资源网电影,高考资源网首页官网,小学语文资源网首页,江苏教育资源网,汽车资源网,亿库教育资源网,青岛教学资源网,暴风影音资源网,技术资源网,论文资源网,电驴资源网,**网影音先锋,小偷资源网,影音先锋电影资源网,中国职业教育信息资源网,pcb资源网,中国资源网,影音先锋a v资源网,电动汽车资源网,北京教育资源网,中考资源网数学,创富资源网,米粒资源网,吉吉影音av资源网,色豆豆资源网,掌机资源网,四川基础教育资源网,中国儿童教育资源网,工业资源网,影音先锋 av资源网,湖北国土资源网,特殊教育资源网,飞翔教学资源网,山西矿产资源网,中国再生资源网,西瓜资源网,初中语文资源网,爱思资源网,红安教研资源网,江西基础资源网,全色qvod资源网,圣安地列斯资源网,哈酷资源网,河南省教育资源网,希希免费资源网,中国bt影视资源网,爱医资源网,绿色圃教育资源网,金品好资源网,p4pzy资源网,鲁山县教学信息资源网,中国东盟矿产资源网,悠悠先锋资源网,消防资源网,安徽省教育资源网,先锋影音波波资源网,中国吊车资源网,河南教育资源网,拍翼教学资源网,矿产资源网,611zy资源网,语文教学资源网,中华资源网库,上海教育资源网,琥珀课后资源网,中国高清影视资源网,亲子资源网,语文123资源网,男孩资源网,晨讯资源网,小k资源网,阿果资源网,我爱辅助资源网,农远资源网,看波波先锋资源网,山东教师资源网,场馆资源网,影音先锋爱色资源网,靖江教育资源网,gta资源网,7k资源网,墨白资源网,影音先锋av男人资源网,亚洲影视资源网,色播资源网,玩友资源网,乐享资源网,西瓜影音资源网,igta资源网,俺去也资源网,免费教育资源网,南阳教育资源网,苍南房产资源网,我要要资源网,青岛房地产资源网,天成教考资源网,嘉应学院资源网,辽宁省基础教育资源网,高考学**网免费资源网,内蒙古资源网,影视先锋a v资源网,小学资源网人教版,沪江小学语文资源网,全色资源网导航,先锋影院资源网,湖南人力建设资源网,我色资源网,月亮船教育资源网,儿童资源网小学课件,神龙教学资源网,农村中小学教育资源网,窝窝色资源网,中国土地资源网,影音先锋看片资源网,小学英语教学资源网,中考资源网英语,江西教师资源网,浙江教师资源网,亿库资源网,gtasa资源网,思思资源网,长沙县教育资源网,中学资源网,迅雷电影资源网,bt资源网,爱资源网,小学语文教育资源网,阿宁资源网,979zy资源网,987资源网,中国矿业资源网,黑糖资源网,悠悠先锋资源网2,中国精品课程资源网,学**资源网,ed2kers资源网,987zy资源网,沪江小学资源网,农村教育资源网,中国国土资源网,管理资源网,影音先锋电驴资源网,37资源网,98szy资源网,浙江教育资源网首页,中国特殊教育资源网,91企业资源网,小学教师资源网,江西教师教育资源网,hd180影视资源网,猎豹文化教育资源网,农远教育资源网,122zy资源网,通许教育资源网,小学生资源网,q民资源网,悟空高清资源网,儿童资源网有声读物,百家讲坛资源网,新浪共享资源网,青岛版教学资源网,小丫丫儿童资源网,avchi资源网,沪江小学资源网课件,温州人才资源网,金榜教学资源网,中国矿产资源网,中小学资源网,中国贸易资源网,吉吉a v资源网,兴化教育资源网,公考资源网,中考资源网语文,42资源网,中国兰花资源网,第二资源网,少年儿童资源网,中学英语教学资源网,爱先锋资源网,东盟矿产资源网,翻译资源网,中国语文教学资源网,969zy高清资源网,飘花电影资源网,311资源网,模特资源网,安徽教师资源网,511影城资源网,色狐狸资源网,侠盗猎车资源网,煤炭资源网,工艺资源网,**网,外教社有声资源网,小刀娱乐资源网,先锋资源网,小蓝资源网,通航资源网,

qq资源网,薛先森qq资源网,qq资源网iqzyw,qq安安资源网,qq辅助资源网,刷永久qq黄钻资源网,小月资源网-qq业务乐园,黑客qq资源网,qq资源网导航,qq资源网小刀,小黑资源网qq群,qq黑客手机软件资源网,qq资源网社区,爱收集资源网qq群,最新qq资源网,小俊资源网qq密码,qq资源网i1siq,av资源网盘出售qq,qq钻阔资源网,qq资源网互赞名片软件,爱q资源网免费送qq号下载,好qq资源网,影音先锋播放资源网qq,qq浩民资源网,qq有有资源网,qq资源网q业务乐园,空间业务 qq资源网,有有资源网 qq综合网,我爱qq资源网,小超资源网qq盗号软件,qq2016绿色资源网,qq技术资源网大全,qq软件资源网,qq学生资源网,三亩田腾讯qq空间资源网,雨后小故事qq资源网,qq旧版本2017年绿色资源网,qqc1107资源网,qq娱乐资源网运营推广赚钱,qq免费领取永久挂件资源网,觅读qq资源网,最牛qq技术资源网综合qq技术,qq娱乐资源网模板,qq影音hd绿色资源网,最优秀的qq资源网,qq影音先锋资源网,qq026免费资源网,清爽qq资源网绿色款asp源码,影音先锋qq男人资源网手机版,有关qq技术资源网的搜索结果,打造最强的qq资源网,资源网盘qq,qq先锋资源网在哪看,qq美化包资源网,qq资源网值得一看,提供qq最新资讯技术爱好者-qq资源网,qq资源网共享,qq堂资源网,小k娱乐网 qq资源网,qq空间资源网,qq音乐资源网,qq技术网资源网,影子资源网qq群,帝国qq资源网模板,小k娱乐网qq资源网,qq自动发卡机器人资源网,2019年做qq资源网还可以嘛,qq赞资源网,qq资源网站内搜索,qq教程分享的资源网,快猫qq资源网,提问来自qq资源网,qq视频qvod伦理资源网,qq资源网互赞名片app下载,全网最精彩的qq技术资源网,雨讯资源网官方qq交流群,有关qq资源网的搜索结果,av资源网盘出售qqtv破解版,绿色qq资源网郭大侠,金色qqvod资源网,qq业务先锋资源网,qq资源善恶资源网,qq音乐歌词易语言资源网,降温资源网qq群,qq资源网技术爱好者,php漂亮qq资源网源码,qq旋风资源网,有卖qq部落资源网的吗,最新qq技术资源网,善恶资源网qq刷赞,qq绿色资源网,qq视频资源网,小刀娱乐网qq资源网,绿色资源网qq旧版本,qq音乐2018绿色资源网,qq群广告资源网,子乐资源网技术qq软件分享,qq黑客技术资源网,qq2014绿色资源网,qq浏览器电影资源网,qq资源网专注分享网络优质资源,精仿qq技术基地资源网模板源码,爱q资源网免费送qq号app,影音先锋qq男资源网,php漂亮qq资源网源码下载,qq旋风的旋窝资源网是什么啊,爱qq资源网,0,0,影音先锋qq在资源网,qq群资源网,qqt资源网,lin资源网 qq特效设置,有有资源网免费qq秀,qq资源网小超,qq资源网乐园,资源网qq,手机qq群发助手资源网,天下qq资源网,qq会员蓝光电影资源网,qq资源网qq业务乐园,手机qq2015绿色资源网,易语言资源网qq音乐,qq国际资源网,影音先锋qq男人资源网,qq空间皮肤资源网,最好的qq技术资源网,qq技术资源网导航,qq二零一四年版下载绿色资源网,qq下载手机版绿色资源网,qq无限资源网,qq资源网整站源码,技术教程的qq资源网,响应式七鱼qq娱乐资源网模板,2020最新个性qq资源网,qq极客资源网,qq资源网爱好,qq资源网 qq资源网,男人资源网qq,精品资源网qqt,qq帐号资源网,qq资源网top,带qq登录的资源网源码,qq资源网发卡,野牛qq资源网,qq刷钻资源网,qq805美化资源网,影音先锋资源网在线qq,qq号资源网,qqt精品资源网,qq轻聊版绿色资源网,qq2015旧版本下载绿色资源网,qq2015绿色资源网,qq相关软件资源网,小刀资源网qq技术导航,手机qq资源网,qq技术资源网,怎么做qq资源网,qq资源网1001qq资源网,qq善恶资源网,苹果qq多开博客资源网,qq娱乐资源网源码,织梦cms精防qq资源网模板,完美qq网资源网全站源码带数据,最全的qq资源网,超漂亮的qq资源网内置,影音先锋资源网qq813,超漂亮的qq资源网,网警监控qq群代码绿色资源网,光qq资源网远程控制软件,qq流氓馆改版流氓资源网公告,小黑屋资源网qq业务,个性qq资源网,实时更新全网qq教程资源网,qq资源网为什么更新资源那么少,优秀的qq资源网,qq技术教程最优质的资源网,qq资源网大全,飞翔资源网qqfxw,qq虚拟视频资源网,华夏资源网qq导航,qq2012下载绿色资源网,qq资源网手机版,高考资源网qq,qq技术牛资源网,技术qq资源网,小黑资源网刷qq会员,qq绿色资源网下载,qq红包外挂资源网,qq爱好资源网,黑基qq资源网,qq信封资源网,qq乐资源网,有卖高清片子资源网盘的qq,手机qq技术软件资源网,先锋资源网qq8,qq资源网模板源码免费下载,分享技术教程qq资源网,大舅资源网官方客服qq号,qq网络资源网,资阁qq资源网源码,qq资源网模板,qq资源网的老域名,qq音乐旧版绿色资源网,微拍qq资源网,qq堂精品资源网,qq会员电影资源网,qq吧资源网,qq无名资源网,qq资源网免费qq,qq分享福利资源网,安卓盒子 qq资源网,qq福利资源网,qq三岁资源网,超漂亮的qq资源网源码,腾讯qq2015旧版绿色资源网,小超资源网qq盗号神器,qq控资源网,影音先锋资源网 qq,梦回资源网官方qq群,免费qq资源网,钻石皇朝qq资源网,qq影音资源网,影音先锋qq资源网看片,免费黑客qq资源网,每日免费qq账号资源网,qq输入法历史版本绿色资源网,qq技术资源网大老司机全,手机qq初音未来主题绿色资源网,影音先锋qq资源网看片在线观看,影音先锋qq813资源网手机版,qq迷q资源网,qq历史版本绿色资源网,qq资源网野牛,先锋影音qq男人资源网,影音先锋最新资源网qq,qq音乐2014绿色资源网,影音资源网qq813,qq业务资源网,黑客qq号码资源网,有有资源网_qq综合网,胖太资源网盘qq群,影音先锋qq资源网,易心资源网提供最新有图有质量的qq活动,qq活动资源网,小黑qq资源网,qq资源网小黑,qq飞车手游资源网,qq技术资源网小刀,qq旧版本绿色资源网,爱q资源网-qq业务乐园,qq娱乐资源网,qq分享资源网,qq影视资源网在线,qq资源网和平精英,qq212事件视频墨初资源网,qq资源网源码,最好的qq资源网,av先锋影音qq资源网,qq群名字资源网,qq前线资源网,影音先锋资源网qq318,优速资源网的qq技术,qq资源网老司机,卡盟吧资源网qq,小超资源网盗qq号,qq微信资源网,qq下载绿色资源网,qq好基友资源网,qq技术资源网手机软件,qq2015年版绿色资源网下载,qq资源网福利,qq资源网怎么样,qq免费资源网,qq内测版下载绿色资源网,影音先锋在线看片资源网qq,qq资源网 福利深夜,qq美化包资源网盘,qq分享吧邵先森博客资源网,qq先锋资源网,限时qq活动资源网,小南资源网 无保qq,做一个qq资源网,绿色qq资源网,qqzm软件绿色资源网,影音先锋资源网qq,腾讯第三方qq技术资源网,全网分布式qq技术资源网,qqplayer绿色资源网,av先锋影音qq资源网手机版,全网优秀qq资源网,

关键词,网站seo,seo公司,百度seo,seo排名,seo推广,seo培训,杭州seo,网站seo优化,seo优化排名,seo技术,seo优化公司,seo教程,深圳seo优化,seo查询,seo是什么意思,seo怎么优化,seo工具,南昌seo,什么是seo,汕头seo,石家庄seo,seo综合查询,搜索引擎优化seo,seo是什么,seoul,seo外包公司,seo营销,临沂seo,行者seo,seo研究中心,seo优化工具,唐山seo,成都seo,百度seo公司,百度seo优化公司,深圳seo,百度seo优化,厦门seo,seo排名工具,seo外包,seo优化方案,湖北seo,杭州seo优化,黑帽seo,上海seo,黑帽seo培训,苏州seo,上海seo培训,seo网站优化,seo网站推广,seo优化软件,seo排名软件,seo建站,百度seo排名软件,seo关键词排名优化,北京seo,广州seo,百度seo排名,百度关键词seo,seo优化关键词,seo优化技术,seo关键词优化,seo服务,南通seo,关键词seo优化,南京seo,seo快速优化软件,企业seo,网络seo,百度seo排名优化,seo搜索引擎优化,武汉seo,沈阳seo,seo快速排名软件,郑州seo,seo网站关键词优化,百度seo排名点击软件,seo关键词优化软件,上海seo优化,关键词seo排名,seo软件,企业站seo,北京seo优化,济南seo,seo博客,青岛seo,烟台seo,郑州seo优化,百度seo关键词优化,长沙seo,百度seo优化排名,深圳seo公司,无锡seo,seo搜索优化,百度seo排名优化软件,重庆seo,东莞seo,seo云优化,企业网站seo,宁波seo,seo如何优化,广州seo优化,seo 优化,太原seo,seo平台,大连seo,天津seo,赣州seo,seo网站优化软件,谷歌seo,seo推广软件,杭州seo博客,百度seo优化软件,seo优化培训,seo技巧,seo外链,seo排名点击,seo排名优化软件,惠州seo,seo优化分析,seo优化报价,合肥seo,seo行业,中山seo,seo实战,seo门户,seo诊断,搜索引擎seo,seo教学,seo分析,seo论坛,seo优化教程,seo北京,seo管理,西安seo,哈尔滨seo,常州seo,seo排名培训,seo资源,seowhy,泉州seo,南宁seo,杭州seo网站优化,seo案例,嘉兴seo,肇庆seo,北京seo公司,seo顾问,seo优化网,秦皇岛seo,百度推广seo,seo策略,百度seo排名公司,学**seo,seo学**,温州seo,seo优化知识,百度seo点击软件,宁波seo优化,武汉seo公司,seo学**网,合肥seo优化,北京seo服务,如何做seo优化,湖南seo,站外seo,山西seo优化,关键词seo优化排名,seo sem,昆明seo,湖南seo优化,百度seo网站优化,seo招聘,绍兴seo,seo常用工具,徐州seo,seo技术培训,河北seo,嘉兴seo优化,湖南网站seo,seo排名点击软件,百度seo教程,seo优化课程,网站seo优化软件,廊坊seo,重庆seo排名,seo系统培训,seo关键词排名优化软件,百度seo关键词排名,培训seo,seo实战密码,广州seo公司,seo攻略,深圳seo教程,信阳seo,济南seo网站优化,天津seo优化,百度seo建议,网站seo诊断,seo专业培训,佛山seo,威海seo,长沙网站seo,百度seo培训,南京seo优化,baidu seo,seo 报价,湛江seo,武汉seo优化,seo外链推广,google seo,广西seo优化,seo入门,保定seo,seo优化论坛,福建seo,百度seo关键词,电商seo,上海seo服务,seo网站诊断,seo咨询,西安seo服务,淘宝seo,seo点击工具,厦门seo顾问,长沙seo优化,扬州seo,清远seo,武汉seo论坛,整站seo,seo经验分享,百度seo软件,云搜seo,看seo,重庆seo服务,免费seo网站诊断,seo优化排名软件,西安seo公司,咸阳seo,南阳seo,seo基础,seo排名优化培训,深圳seo培训,seo网络培训,seo排名点击器,seo接单,北京seo顾问,太原seo优化,seo观察,南宁seo优化,厦门seo优化,seo统计,重庆seo公司,外链seo,seo门户网,重庆seo优化,黑帽seo技术,长沙seo公司,厦门seo培训,seo在线优化工具,湘潭seo,金华seo,seo交流,seo赚钱,杭州seo培训,seo经理,广安seo,seo点击软件,seo.chinaz.com,福州seo,九江seo,seo免费培训,上海seo外包,seo2,济南seo培训,seo8,上海seo顾问,北京seo培训,seo案例分析,seo培训网,河南seo,莆田seo,西安seo培训,英文网站seo,青岛seo培训,百合seo培训,江西seo,百度seo排名点击器,seo兼职,seo秘籍,外贸seo,免费网站seo诊断,桂林seo,seo免费诊断,深圳seo博客,天津seo诊断,网店seo,邵阳seo,深圳seo技术,seo网站系统,seo学院,seo入门教程,seo基础知识,郑州seo服务,seoer,鞍山seo,襄阳seo,广东seo,南宁百度seo,seo基础教程,seo发外链,电子商务seo,seo数据监控,温州seo优化,杭州seo论坛,seo监控,邯郸seo,天津seo博客,翼好seo,济宁seo,seo文案,seo免费培训教程,镇江seo,高级seo,西安seo优化,帮站seo,宁德seo,seo天天网络,洛阳seo,汕头seo优化,南京seo公司,seo3,青岛seo服务,电商网站seo,淄博seo,安阳seo,银川seo,江苏seo,南京seo顾问,浙江seo,岳阳seo,台州seo,学seo,seo网站排名优化软件,苏州seo培训,惠州seo优化,上海seo学**,seo联盟,seo9,武汉seo培训,长春seo,三明seo,泰州seo,旅游seo,日照seo,兰州seo,seo外链怎么发,沈阳seo顾问,王通seo,seo监测,黑客seo,seo自学网,seo顾问服务,seo导航,江门seo,西安seo顾问,草根seo,seo培训教程,长沙seo顾问,seo赚钱培训,wordpress seo,福州seo服务,郑州seo学**,义乌seo,说说seo论坛,厦门seo公司,广西seo,seo点击器,免费seo软件,深圳seo外包服务,郑州seo培训,潮州seo,重庆seo论坛,蚌埠seo,医疗seo,聊城seo,seo术语,云南seo,东营seo,山西seo,seo关键词排名软件,晋江seo,名风seo,荥阳seo,辽宁seo,免费seo培训,恩施seo,莱芜seo,长沙seo推广,seo优化推广软件,株洲seo,陕西seo优化,达州seo,狼雨seo,福州seo推广,兼职seo,六安seo,山东seo,seo实战培训,淮南seo,seo学堂,德州seo,seo外链专员,湘潭网站seo,seo优化培训公司,网站seo优化培训,深圳谷歌seo,沧州seo,宝鸡seo优化,seo专家,石狮seo,seo 北京,乐陵seo,seo视频培训,seo每日一贴,安徽seo,阳江seo,seo蜘蛛精,刑天seo,苏州旺道seo,电子商务网站seo,seo研究,连云港seo,武汉seo招聘,seo入门书籍,说说seo,美女seo,seo交易,衡水seo,石家庄seo培训,seo每天一贴,网奇seo,seo培训公司,seo学**论坛,seo与搜索引擎的对话,重庆seo俱乐部,海南seo,张岩seo,seo01短视频在线观看,seo研究中心怎么样,盐城seo,seo站长论坛,德阳seo,十堰seo,滁州seo,长春网站seo,医院seo,旺道seo,seo外链建设,九成seo,seo 教程,seo培训课程,深圳英文seo,seo菜鸟论坛,武汉seo顾问,seo三人行,龙岩seo,seo排名优化课程,百度seo优化服务,潍坊seo,新疆seo,网站seo李守洪排名大师,seo培训班,河北网站seo,宜昌seo,广州seo顾问,武汉seo服务,英文seo,seo诊断分析工具,常德seo,麻城seo,seo优化找狼雨,淘宝seo秘籍,网站seo优化课程,郴州seo,巧说seo论坛,百度seo优化培训,微笑seo,王通seo教程,网站优化seo培训,seo十万个为什么,怀化seo,泰安seo,重庆seo教程,seo优化培训课程,seo视频教程,seo站长联盟,seo写作,seo研究协会网,附子seo,包头seo,英语seo,seo辉煌电商平台,seo外链推广员,狼雨seo教程,seo人,seo学**心得,最好的seo学**网站,丹东seo,seocnm,搜爱seo,百度seo点击器,seo电子书,宝鸡seo,四川seo,seo资料站,邢台seo,淮南seo赛雷猴,seo 是什么,seo能吃吗,seo原创助手,百合seo,重庆seo博客,seo优化营销,百度seo培训公司,荆州seo,衡阳seo,黑帽seo优化,陕西seo,乐云seo,新乡seo,旺道seo优化,seo网络赢利的秘密,疯狂seo,大庆seo,西风seo,seo网站优化课程,seo网站优化培训,seo目录,宝鸡seo培训,百中seo,排名精灵seo,seo建设者,华夏seo,郴州网站seo,免费seo诊断,随州seo,惠州seo博客,张俊seo,湖南长沙seo,北京 seo,商丘seo,seo精英博客,seo微博,安庆seo,张家界seo,燕郊seo,seo全攻略,100分seo,泉州seo培训,石家庄seo公司,张家口seo,绯闻seo,乌鲁木齐seo,深圳seo优化公司,佛山旺道seo,惠州seo顾问,鲨皇seo,萧山seo,迈步者seo,seo战略,seo迈步者论坛,虫虫seo,seo 优化教程,龙岗seo培训,seo故事,seo55,seo伴侣,seo工作室,seo培训学院,seo商学院,seo培训资料,七七seo,外贸 seo,晋中seo,襄樊seo,seo扣费系统,泊君seo,华罡seo,英文 seo,seo书架,旺道seo工具,旺道seo推广,辉煌电商seo,迈步者seo论坛,seo人才,杭州seo招聘,巧说seo,seo培训学院官网,seo808论坛,国人seo,关键词seo培训,西安seo优化培训,seo重庆,类聚seo,网奇seo培训,seo管家中心,seo大牛,南京seo优化培训,强强seo,站长工具seo808,成都seo论坛,seo千牛帮,seo帝国,seo见到效果再付费,seo兵法,内蒙古seo,seozz,郑州seo张炎,seo电影网,番禺seo,翼好seo公司,得道seo,剑雨seo,关键词seo优化软件,屌丝seo,旺道seo软件,seo实战密码 pdf,叶胜超seo基础教程,seovip,seo李守洪排名大师,seo蜘蛛精破解版,小黑seo,枫林seo工具,**seo,叶天冬seo博客,seo培训赚钱,成都seo公司,暴风seo论坛,东莞seo外包,东莞seo公司,天津seo旺道,枫林seo,seo领导屋,爱排名seo,深圳seo爱好者,网奇seo培训官网,刘军seo,思齐seo,旺道seo优化软件,叶胜超seo教程,后羿seo,seo外链员,宝应seo,大连seo皮皮,小江seo,南安seo,闻道华东seo,点点seo,b2c seo,苹果seo,常州seo徐建伟,乐拾seo,芭嘞seo,广州四楚seo顾问,洛阳seoxiaoguangseo,徐州seo顾问,旺道seo系统,柴叔seo,夜狼seo,王通seo教程2007版,seo优化是什么,奇奇seo优化软件,洋舰seo,叶胜超seo,衡阳网站seo,狄枫seo兼职网,seovv,龙口seo,seo,seo blog,合肥吉尔seo,seo实验室,百度seo培训课程,seo从入门到精通,seo联盟网,标兵seo,seopassword,博客可以做seo吗,seoulsong,seo 什么意思,站长工具seo,九十seo,言字旁seo公司,seo葵花宝典,福州seo兼职,smtown live in seoul,爱培seo,seokoog,言字旁seo,营蜂seo,叶剑辉seo博客,seo177,速贝seo实战培训,望族seo,seoul song,seosrx,淘宝seo是什么,seowhy论坛,seo优化,seo专员,seo关键词,seo优化技巧,

热血江湖私服,热血江湖sf,rxjhsf,新开热血江湖私服,最新热血江湖私服,热血江湖sf网,今日新开热血江湖私服发布网,宅男躲艳记txt下载,翟蓓蓓,沾河贴吧,詹雯婷素颜,展二少和他的八公犬,战火西北狼演员表,绽花石,张宝胜玩过的女人,张二宝的浮华人生,张宏民老婆,张火丁近况,张嘉倪明道,张嘉译是谢芳的儿子,张绛雪,张杰谢娜迪士尼旅游,张静初三围,张恺廷,张克帆年轻照片,张刘苟,张路宽,张暖雅全婐艺术照,张睿李晟背后的故事,张硕辅任深圳市委书记,张锡才,张小爆丶同学,张笑东和安阳七仙女,张学兵近况,张勋奎,张娅姝老公,张姨的男妾,张悠雨生殖器,张佑荣无视具荷拉,张雨菲冒充本兮,长得轻浮也违章,长的轻浮也违章,长河神剑,长江电力邮件系统,长江联合138,长直发的她音译,长直发的她音译歌词,涨价歌原版,赵竞轩,赵弋,赵袁圆,遮蔽肩垫,折翼天使之城3,浙江阔少刘子超,浙视互联综艺二区,甄妃传电视剧全集,甄嬛传之美人策,镇坪路废弃学校,争锋摩配店,征服者奇迹,拯救孢子人,正定三中贴吧,郑超愚,郑茂清,郑邱芊,郑柔美整容,郑柔美整容前后,知音卡网站,指险套,峙甸镇,致宪党,智能剑匣,智器粉丝团,智人疑邻,智一在悠久的对面,智者成衣,中彩堂ggkk us,中宫无后,中国达人秀琳达婉达,中国经典名句鉴赏辞典,中国媳妇第二部,中国易之缘,中华称雄之城市传奇,中华易之缘,中宣部副部长黄新初,中学时代之追艳记,中央清洗甘肃官场,终极学生公子诺,终极一家游戏,终极一家之冥儿,钟祥马兵,众神之怒百度影音,重庆申欧交换机唐明,重庆石柱周小燕,重生之风流地主,重生之官路商途起点,重生之崛起在美国极北,重生之我为郭襄,重修之灭仙弑神2,重修之灭仙弑神后传,重铸天可汗,周斌 康师傅,周财锋,周建国任第76集团军副军长,周杰伦一家合影首曝光,周一桐,周禹候,朱大鹏最新消息,朱国武真实身份,朱洁静整容前后,朱明国供出名单,朱日和八一阅兵,朱日和基地,朱昱侮辱尸体案,朱智勋近况,朱梓骁网店,诛仙化咒签,诛仙修真总动员,珠鳍锦鱼人声望,珠鳍锦鱼人声望奖励,猪猫红军,竹野内丰老婆,主君的太阳演员表,铸魔基地湮灭,抓住偷水贼,拽少爷的恋爱法则,资中杨八姐,紫安屋,紫川续,紫戒情缘,紫条丽华,紫瞳魔剑,宗博堂奖金制度,综琼瑶之容若下山,综影之僵尸林雪,总裁的代孕女友,总裁的六年宠物,总裁的命定女佣,总裁前夫别耍酷,纵横异界之三国,邹平效能监察连心网,邹市明浴血完胜泰国拳王,走路去纽约terry,组挂网,最爱你的人是我简谱,最美伪娘分类目录,醉心异世界,左手厂花右手督公,左溢被打,传奇私服,完美私服,完美国际私服,热血江湖SF,热血江湖私服,新开热血,魔兽私服,10p,明星,明星图片,明星写真图片,美女,美女图片,性感美女,mm,mm图片,图片,写真,图片大全,素材库,山水图片,不锈钢储罐,不锈钢承压水箱,不锈钢储槽,不锈钢氨水罐,不锈钢蓄热罐,不锈钢储热罐,不锈钢储罐价格,不锈钢储槽价格,碳钢储罐,不锈钢螺旋板换热器,免费空间,高防服务器,免费网站空间,免备案空间,免费域名,免费空间申请,,云服务器,asp空间,php空间,免费云主机,服务器托管,服务器出租,摩拜,ofo,共享单车,共享汽车,共享单车新规,共享单车品牌,共享汽车品牌,共享自行车,生活小窍门,生活常识,常识大全,服装品牌大全,今年流行服饰,美容护肤知识,育儿知识,瑜伽减肥,韩国彩妆,健康小常识,妇科病有哪些,星座运势,婚礼策划,星座查询,爱情公寓,免费电影,在线看电影,最新电影,电影排行榜,恐怖电影,科幻电影,电视直播,网络电视,网络电视直播,1930咖啡旅馆,1rdt军海,200位历代才女画,2eyes郑多恩 吴世勋,32mm pm,3u8581,526799苹果助手,57bt龙发布,5akdy_com,71岁厅官被开除党籍,71岁厅官开党籍,731shanghai rar,777217 com,777217花花世界,78528电影网,800c0133,82岁老人卖色情光盘,85创优影视,关键词,佳莫网,蔡默网,德国奶牛被穿上尿不湿 真相惊人_猎奇部落,搜仙传,n72手电筒,伊酷影院,齐可网,香港赛马会吉彩家娱乐,蚀月盟,n72手电筒,樱野3加1演员表,笑傲之华山论剑,n72手电筒,盖网回报qdcaijing,异世之化身为龙,昂趣站,魏积安近况,多情剑客闯荡江湖,蔡默网xvt9,九江信息港乐透游戏,n72手电筒,薄希来近况,河南洛阳人任雪,盖网回报qdcaijing,牛牛赢钱的吉彩家娱乐,波希来,n72手电筒,畅想新声代,中国经典名句鉴赏辞典,因为爱情有晴天98,蔷靖潞影洛阳新闻,盖网回报qdcaijing,丰田大水牛,魏积安近况,平阳水头找富婆,三国首席谋士,扬沙悲歌,侯凡宇,黄菡女儿多大,糊涂小子行大运,n72手电筒,因为爱情有晴天98,盖网回报qdcaijing,一心一意礼品店,镜片下的伪装,张恺廷,卸妆后竟是前妻,江山多少年广播剧,倚天屠龙未了情,诺基亚w599,粉晕儿,回到洪荒去泡妞,断袖问情,搜挑网,n72手电筒,上海立云购物商城,盖网回报qdcaijing,再续大明时,旧游网,金亨俊整容,菁英汉网,洪荒裂天录,爱碧除疤精华液,惠蒙网,快乐大本营2010821,要正常爱,都市艳行记,孕妇淘,昌邑利吧好,诺基亚w599,符印天下,七夜侍寝妾,刺陵演员表,n72手电筒,如果云知道乐小米,阿朵三围,蔡妍上节目未穿内衣,上海立云购物商城,盖网回报qdcaijing,涛哥的鄙视,杨乐乐丝袜,魏积安近况,霹雳mit演员表,钟祥马兵,申瓯客服唐明,狂野总裁猎逃妻,白雪松武判官归京,莫问天机人算卷,科比狂想的旅程,钥钥聊天室,本溪铁通第五空间,金如熙,粉嫩王妃之殿下别吃我,异世狂龙神,酷派s126,佘诗曼郑嘉颖吻戏,n72手电筒,如果云知道乐小米,韩剧信义主题曲,上海立云购物商城,盖网回报qdcaijing,崛起在汉武帝国,吉广在线晓声长谈,涛哥的鄙视,终极一家游戏,魏积安近况,渡口鞋城,霹雳mit演员表,东山海市圈圈旅游,智者成衣,方姚子逸,徐志柳,豫油说吧,雨中背影英文版,冰狼jijm官方最新免费版,网游之我就是神,伯希来,凤血天骄,黄健然,几梦hhhh,无心酷总裁,色品西游,时尚潮流邪恶漫画,因为爱情有晴天片尾曲,雾里看花演员表,丹田硬气功速成心法,n72手电筒,如果云知道乐小米,满座折扣券,非诚勿扰徐娇,恶汉5200,桃花劫演员表,酒鬼回家技巧,美色小姿,盖网回报qdcaijing,凡人闯西游,铁算盘赢钱的吉彩家娱乐,镜片下的伪装,绽花石,涛哥的鄙视,济南wzyoule,我的灿烂人生演员表,张火丁近况,魏积安近况,湖中倒影水纵横,湖南卫视在线直播3ft,吴江大众网,争锋摩配店,格子间女人19楼,涩女日记19楼,克博拉尔,嬉笑帝王,邬稚晖,王爷帮个忙,生化危机之终期,上海海洋大学大三清新靓女夏瑶,傲天修神录,尸王吕布闯都市,佘妍妮,终极学生公子诺,丹东寻妻门,乡村神医杜名,投票认准雪彤可靠,兽王弃妃,恶魔王子爱上天使,阿兰达瓦卓玛抽烟照,性间道,异界风流踏艳记,金东万 朴诗妍,雪豹之特战出击,因为爱情有晴天片尾曲,黄菡女儿多大,刺陵演员表,n72手电筒,乖宝宝科技,乡长升职记,盖网回报qdcaijing,镜片下的伪装,问道赞吧主页,爱顿博格,涛哥的鄙视,紫川续,顿木罗,魏积安近况,湖中倒影水纵横,海尔m550,爱走后门的小朋友,彩虹冒险物语,格瑞特月神学院,中宣部副部长黄新初,康叶斌,梦回大唐之萧瑟流光,赵袁圆,星聆网,刘洲成的qq,两朝太岁,童辉毛毛歌,东海龙网欢迎你,我爱你 爱乐讯,布乖社区,跆拳道太子妃,吻上恶魔心,断袖问情,因为爱情有晴天片尾曲,黄菡女儿多大,刺陵演员表,佘诗曼郑嘉颖吻戏,n72手电筒,刁蛮婆婆俏媳妇,阿朵三围,xong出没熊出没之年货,盖网回报qdcaijing,黄志玮女友,总裁的代孕女友,镜片下的伪装,何立峰后台揭密,海棱香木,仓加戈,涛哥的鄙视,瓯半秮鞚,股鑫网456,海贼王之风一样的男子,流氓鉴定师,草原春来早片尾曲,戴燕妮走光,天阙绝歌之两朝皇后,吕加平事件,恋上你的床演员表,800c0133,90后小旅馆开房尝禁果,暴君的七夜罪妃,宇智波鼬异界之旅,钱小蕴,垫底龙妃,焕真颜青春定格原液,本妃很妖很低调,死神之天凌传,雾影地之竹龟三,孝昌论坛hbxczx,一亿情恶魔总裁放过我,藤壶包裹的钥匙在哪,断袖问情,伏羲八卦次序图,因为爱情有晴天片尾曲,黄菡女儿多大,刺陵演员表,佘诗曼郑嘉颖吻戏,吞噬星空59,截教妖孽,n72手电筒,阿穆隆近况,大风歌演员表,桃花劫演员表,纯银耳坠照片,阿朵三围,辛德瑞拉的拖鞋,xong出没熊出没之年货,你为我着迷演员表,盖网回报qdcaijing,螃蟹蒸几分钟,镜片下的伪装,传奇3gsf,涛哥的鄙视,龙虎赢钱的吉彩家娱乐,无懈可击之高手如林演员表,王万诚,绿卡 陈奕迅,薄熙来第一任妻子,魏积安近况,戴尔解说优酷空间,安博离子裤,半裸江山19楼,王小麟,大荒神舞,新机堂,克博拉尔,不举总裁的盗种妻,优滋堂,明港韩进,甄嬛传之美人策,dnf9300,宫情之替身皇妃,黎鲍网,阳蕾微博,进化者之血,断袖问情,杨光的夏天演员表,因为爱情有晴天片尾曲,雾里看花演员表,曹议文老公,黄菡女儿多大,刺陵演员表,佘诗曼郑嘉颖吻戏,吞噬星空59,n72手电筒,大风歌演员表,刘荷娜婚礼,丁晓红照片,殷秀梅年龄,无限生机第二部,盖网回报qdcaijing,崔琦别说我是中国人,丰田爱丽,镜片下的伪装,金亨俊整容,海棱香木,天龙之寻道,涛哥的鄙视,猎人mm2,百变闺秀,终极一家游戏,笨蛋你是我的唯一,天阙绝歌之两朝皇后,薄熙来第一任妻子,儿女传奇旗袍,魏积安近况,男子车震被家人堵车内,闻优网,庹仲康,黑道成王,流氓教父风靡异世,考立捷,骚客网,盗版射雕之完颜康,深度国际之金砖逆袭,超能力魔法学院,我的爸爸是幽灵,全城热恋20130714,波多业界已,龙游四海侯龙涛txt,诺基亚w599,欢喜佛影视联盟,吴卫华包二奶,致宪党,皇族主播喵爷,包大人来了剧情介绍,布乖社区,浪漫满屋之我是韩智恩,断袖问情,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,聊斋奇女子演员表,曹议文老公,骊姬夜哭,黄菡女儿多大,暗黑龙戒指,刺陵演员表,怪我过分杯具,佘诗曼郑嘉颖吻戏,吞噬星空59,纯银耳坠qq,n72手电筒,王宥胜女友,丁晓红照片,盖网回报qdcaijing,双面初中生,昆宠网,幻之蛇,镜片下的伪装,宁思峤,消化的贴身高手,金亨俊整容,海棱香木,涛哥的鄙视,远东之花,春色无边 桃桃,冒险岛消灭可疑分子,hn 12530 com,炎亚纶写真集,维纳斯塑身衣,泰尹网,陈荣法喝花酒,虎王要啃你,妈妈咪呀130908中字,立鲁足球网,鸿蒙之紫莲圣人,卑客月,佛渡异世,杀戮公主的复仇计划,东方骨灵姬,dnf9300,灿烂的遗产中文版,情侣无间道,一舞成名脚谱,断袖问情,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,立云购物商城,上海立云购物商城,超幸福鞋垫2012,诺基亚7500软件,绿阳工坊,黄菡女儿多大,刺陵演员表,佘诗曼郑嘉颖吻戏,n72手电筒,盖网回报qdcaijing,翁帆前夫,豹王爱奴,镜片下的伪装,金亨俊整容,李贞贤整容,海棱香木,古堡疑云,北脸中国官网,金玉婷个人资料,涛哥的鄙视,孟广美男人装,步步高6101,罗威麟,hn 12530 com,天阙绝歌之两朝皇后,张火丁近况,颈椎宁痛膏,炎亚纶写真集,鲁妹网,777217花花世界,西安交大校花王晶晶,别说你还爱着我原唱,电玩恶魔魔幻红蝎星,天才小捣蛋中文字幕,诗登堡,吴建豪百亿娇妻谈婚变,可爱mm沙滩排球,你主我仆之真白,王俪遐,鼠猫一诺千年,闪光夫妇121229,叶县在线,绯弹的亚里亚10,诺基亚w599,n86刷机,问道赞吧盒子,全城热恋20140216,阳蕾个人资料,风流总裁带球妻,水月魔力,东海龙网欢迎您,布乖社区,徐傲霜事件,风流总裁别惹我,断袖问情,因为爱情有晴天片尾曲,雾里看花演员表,女人的抉择演员表,立云购物商城,上海立云购物商城,少年进化论成员,黄菡女儿多大,暗黑龙戒指,刺陵演员表,佘诗曼郑嘉颖吻戏,截教妖孽,n72手电筒,刁蛮婆婆俏媳妇,刘荷娜婚礼,盖网回报qdcaijing,傅艺伟和金巧巧,朱智勋近况,流氓王子的专属怀抱,金亨俊整容,海棱香木,涛哥的鄙视,安安芦荟祛痘洗面奶,翡翠巨龙圣地,张火丁近况,战火西北狼演员表,炎亚纶写真集,大战江湖 邵音音,我是骷髅龙骑兵,曾爆过媛媛菊花,苏砺斑鱼,挑战万人迷胡悦儿,孔艳菲,恐龙家族大灭绝,普莱达f13,诺基亚w599,全城热恋20140216,无限生机剧情,i8320刷安卓,藏地传奇激活码,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,黄菡女儿多大,刺陵演员表,糊涂小子行大运,管妖妖的风花雪月,佘诗曼郑嘉颖吻戏,截教妖孽,爱在苍茫大地间,n72手电筒,刁蛮婆婆俏媳妇,王宥胜女友,盖网回报qdcaijing,傅艺伟和金巧巧,小白鼠投邮包,金亨俊整容,涛哥的鄙视,联大伟绣花网,卢庚戌整容,无邪赋,张火丁近况,战火西北狼演员表,魏积安近况,回眸网,审讯莫诺洛克,大男人难相处,爱上皇家宝贝,冷情王爷才女妃,秦筝缓弦歌结局,权贵名利险中求,翁庞网,房友在线,cffp点是什么,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,n73手电筒,因为爱情有晴天片尾曲,立云购物商城,兰氏装扮,糊涂小子行大运,包大人来了演员表,佘诗曼郑嘉颖吻戏,n72手电筒,刁蛮婆婆俏媳妇,雪弗莱克尔维特,盖网回报qdcaijing,申利英,异界流氓大仙,野游网,缥缈艳神,张火丁近况,战火西北狼演员表,蓝羽数码,三星i708,宅男躲艳记txt下载,仝有才,姜昕言结婚了吗,云淮在线,熙德传,花丛品香吮蜜,男模殷俊,无限生机剧情,赢彩吧mtw188,布乖社区,辛欣近况,断袖问情,错上黑老大大文学,杨光的夏天演员表,八匹狼娱乐社区,n73手电筒,因为爱情有晴天片尾曲,立云购物商城,黄菡女儿多大,刺陵演员表,兰氏装扮,糊涂小子行大运,佘诗曼郑嘉颖吻戏,爱在苍茫大地间,n72手电筒,刁蛮婆婆俏媳妇,王宥胜女友,李晟张睿背后的故事,张睿李晟背后的故事,断剑之裔,盖网回报qdcaijing,森孝子,吉田纯子,酒都宽频,龙仕旭,方兴未艾txt,风雪记牌器,文蛤刃,日式单簇头,红动中国数据库,张火丁近况,战火西北狼演员表,炎亚纶写真集,澳之健,星月传说歌词,苏仲网,金沛辰的老婆,美丽的姑娘你睡了吗,人鱼公主床奴妃,殷一璀被免职内幕,旭虎大仓库,紫戒情缘,车钟日,贺树峰老婆,吉林小说阅读网,警车遭人开13枪,骅探网oej5,阿尔蓝特官网,斑竹初成三妃庙,陈丽华的前夫,布乖社区,韩磊老婆其其格,月高高心寥寥,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,伏羲八卦次序图,穿lv的恶魔王子,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,魔法灵龙怎么获得,立云购物商城,上海立云购物商城,恶汉眼里的小桃花,泰勒加尔文将订婚,黄菡女儿多大,刺陵演员表,糊涂小子行大运,佘诗曼郑嘉颖吻戏,n72手电筒,王宥胜女友,盖网回报qdcaijing,哀伤苔,金亨俊整容,涛哥的鄙视,无懈可击之高手如林演员表,王烁和王珂火拼案,张火丁近况,伯妮丝,德怀特沃尔多,赛富通首选圣矢,俊男坊19楼,权路纵情,金米吧,dnf幻影手镯,杨子姗晒结婚证,美国枕边游戏,全城热恋20140216,绯闻小娃,水煮纺大,后宫禁书,布乖社区,丝路英雄孙膑兵法,宫心计2中宫无后,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,伏羲八卦次序图,爱妻慈蓝伶,穿lv的恶魔王子,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,高东升升官记,竹野内丰老婆,立云购物商城,上海立云购物商城,calvinklein怎么读,鬼谷子手工刀,电狼刷新点,黄菡女儿多大,刺陵演员表,胡梦周微博,佘诗曼郑嘉颖吻戏,五柳村即时导读,盖网回报qdcaijing,新水浒演员表,冰心聊,没事爱上我做什么,橘梨纱第六部,星川瞳,不二礼坊,金亨俊整容,涛哥的鄙视,吉田纯子,鲟鱼吃什么,无懈可击之高手如林演员表,杨乐乐丝袜,黑曜石巨龙圣地,胥午梅近况,aa制生活剧情,凤血长歌,张火丁近况,半年坎坷痔疮路,江简称,变醨养瘠,暗黑血统 滚球bug,汪明翰,穿越飘渺修神路,网游之血龙,焕真颜,马婷婷不雅视频,恶魔城里的浪漫王子,蝙蝠酱,德州新湖食人鱼,冥婚鬼王选妃,郭大建被抓最新消息,泰舞狂飙,关咏舞,一品梅军情观察室,灵感xl,移动硬盘团购,王刚的第一任妻子,taabao,布乖社区,华汉v照片,浪漫满屋之我是韩智恩,断袖问情,爱滋初体验粤语,杨光的夏天演员表,八匹狼娱乐社区,伏羲八卦次序图,楚汉传奇44,穿lv的恶魔王子,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,立云购物商城,上海立云购物商城,电狼刷新点,黄菡女儿多大,刺陵演员表,李沅纯,卡达什圣杖,富翁克隆记,镜片下的伪装,金亨俊整容,牢骚信,听见你的声音演员表,涛哥的鄙视,吉田纯子,雅姿兰官网,碓冰拓海bg,无懈可击之高手如林演员表,杨乐乐丝袜,南宫中学校歌,渣打银行 吹笛子,红动中国数据库,张火丁近况,男科医院vvsys,茹庄网,龙游四海 侯龙涛,hp重生之一错再错,莫囧网,老唐造车记,飞凤灵蛇,女子别动队 薛敏,错爱今生之深宫红颜,黄金渔场130606,上海五公子电视剧,纳瓦 君拉纳拉非常静距离,驴拄雁,宾得kr论坛,雅芙豆奶,蓓娜尔斯,杨子姗晒结婚证,张宏民老婆,布乖社区,徐才后双归汤灿,韩磊老婆其其格,金东万 朴诗妍,lava530,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,德国奶牛被穿上尿不湿 真相惊人_猎奇部落,伏羲八卦次序图,爱妻慈蓝伶,穿lv的恶魔王子,因为爱情有晴天片尾曲,雾里看花演员表,纯真的年代为什么被禁,立云购物商城,上海立云购物商城,电狼刷新点,黄菡女儿多大,刺陵演员表,朱智勋近况,唯爱迷糊天使,江财门户网,吴起采油厂工资查询,镜片下的伪装,神鸣公主的无邪,金亨俊整容,菜农钱多多,太牢宴,涛哥的鄙视,吉田纯子,4399tnt,鲟鱼吃什么,无懈可击之高手如林演员表,杨乐乐丝袜,拜托小姐演员表,纪爱妍,张火丁近况,欧帝给布莱恩,茜泉,总裁前夫别耍酷,yy神雕侠侣之作恶,对头小冤家txt,腾格尔离婚丧女内幕,绯色官途靠近女市长,强上天子,丁余权,倾世神女之雨神,黑色羽翼葵,娃娃亲珞雨,猎人mm服务端,培基光笔,阿威托五指鞋,仓木麻衣国际,陈光成维基百科,dnf幻影手镯,雅芙豆奶,苹果醋可以空腹喝吗,杨子姗晒结婚证,征服者奇迹,杨幂隆胸前照片,布乖社区,金东万 朴诗妍,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,德国奶牛被穿上尿不湿 真相惊人_猎奇部落,伏羲八卦次序图,爱妻慈蓝伶,穿lv的恶魔王子,因为爱情有晴天片尾曲,雾里看花演员表,闺中密友插曲,大唐芙蓉园演员表,立云购物商城,上海立云购物商城,联合早报薄最新消息,于幼军是谁的女婿,超幸福鞋垫2012,童颜美女国语,黄菡女儿多大,智能剑匣,小菊的秋天主题曲,翁帆前夫,柳逸璟,朱智勋近况,sloggi是什么,没事爱上我做什么,熊宏博,刁晗生,镜片下的伪装,醉心异世界,金亨俊整容,同洲电子怎么样,涛哥的鄙视,蔡依林三围,鲟鱼吃什么,无懈可击之高手如林演员表,杨乐乐丝袜,本田西子,徐靖杰,上海迈尔广告张静薇,nubra是什么,天阙绝歌之两朝皇后,樱桃红第二部,婚书过期,张火丁近况,吉广在线,男子入戏太深雌雄难辨,狐岛论坛,炫火网,北邮李伊娜,七日宠姬,易善玲,还好没透,斯卡林王国,韩炎网,厨女馍,嗨水晶糖果,步步高i267,雷柏e6300,杨子姗晒结婚证,不死的翅膀,阿尔蓝特官网,绝地勇士,杨幂隆胸前照片,冒险岛抓住偷水贼,联想a750游戏,布乖社区,selina与妹妹合照后燃起新仇,神武赤石脂,cffp点怎么获得,金东万 朴诗妍,浪漫满屋之我是韩智恩,sunup是什么手机,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,女人n次方背景音乐,德国奶牛被穿上尿不湿 真相惊人_猎奇部落,伏羲八卦次序图,爱妻慈蓝伶,穿lv的恶魔王子,诺基亚x201,因为爱情有晴天片尾曲,雾里看花演员表,韩佳人高清图片,上海立云购物商城,广州公主嫁到,乐活悠享,恶汉眼里的小桃花,闫凤娇近况,曹议文老公,超幸福鞋垫2012,冰雪公主的王子殿下,美国女明星当街产子,翁帆前夫,变形金刚横行末世,朱智勋近况,没事爱上我做什么,加勒比海盗前传,镜片下的伪装,金亨俊整容,飓风野游网,高晓松 国籍,涛哥的鄙视,川村千夏,鲟鱼吃什么,无懈可击之高手如林演员表,杨乐乐丝袜,张勋奎,刺骨利刃,奥林巴斯fe4010,天阙绝歌之两朝皇后,张火丁近况,股鑫网,步步为营之华妃传,有凤来仪19楼,hp我想守护你,色虎阁,青岛大哥骂雅阁女,拽少爷的恋爱法则,截教妖孽,弄花天子txt,老色哥68ssw,红红的狗茎,骆文博整容,纳耶里海礁,绫濑芽留,伊瓦尔德废墟,川岛芳子捏睾丸,骆信卉,药草悠悠芳草香,吴湛辉 自杀,大剑师改,清阳君,鲁音屋,金炫澈坑人,进口弹弓皮筋,杨子姗晒结婚证,云龙十三子,阿尔蓝特官网,张宏民老婆,杨幂隆胸前照片,dnf天意,狐步谍影下载,野鸽子结局,sd敢达合金,布乖社区,声籁k45,杜宥仪新浪微博,金东万 朴诗妍,浪漫满屋之我是韩智恩,夏如芝图片,韩国女主播票你买,红蜻蜓正品折扣店,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,德国奶牛被穿上尿不湿 真相惊人_猎奇部落,伏羲八卦次序图,昂达vx610w时尚版,爱妻慈蓝伶,穿lv的恶魔王子,女娲传说之灵珠演员表,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,竹野内丰老婆,梁君诺个人资料,上海立云购物商城,恶汉眼里的小桃花,射天狼演员表,邓建国资产,破解娃新闻早知道,翁帆前夫,宅男躲艳记,裴斗娜 王珞丹,镜片下的伪装,伊米隆的回响,牛金禄,金亨俊整容,吉文吧,涛哥的鄙视,成都好手艺沙发,电玩恶魔,无懈可击之高手如林演员表,杨乐乐丝袜,魏晨多大,天阙绝歌之两朝皇后,莫小奇和贝小贝,张火丁近况,相拥一吻爱会燃烧,龌龊网,猎奇窝,艺正花 293461,吴美珩与波多野结衣,人vs狂野大自然,朱洁静整容前后,立波膜法师,陈阿炳,美宝莲b b霜代言人,冷总裁的奴隶情人,女体解剖授业,王刚的第一任妻子,杨子姗晒结婚证,嫩模曾狠踹王思聪,命犯桃花之天降奇缘,纽曼p7,阿尔蓝特官网,张宏民老婆,拐到一个恶魔王子,邪路永生,棺材仔阿林,i8320刷安卓,布乖社区,金东万 朴诗妍,lava530,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,伏羲八卦次序图,爱妻慈蓝伶,穿lv的恶魔王子,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,唐心怡去执行什么任务,祈祷爱情泰剧,上海立云购物商城,恶汉眼里的小桃花,宠魅2,广西玉林捉蛇狗出售,翁帆前夫,霍啸林历史原型,主君的太阳演员表,镜片下的伪装,金亨俊整容,晋江好文推荐,raccua,吉田纯子,蔡依林三围,无懈可击之高手如林演员表,杨乐乐丝袜,拜托小姐演员表,满城尽带黄金甲爆奶,刺骨利刃,乌玛王服装,项瑾图片,天阙绝歌之两朝皇后,婚书过期,dnf摄政王,记忆之城19楼,江西修水何市大鱼,习进平的父亲是谁,李克克发型,纤丽婷,钮汪人,大雅斋糕点,泡芙小组第5季全集,求魔 22mt,清澄若澈,异界大忽悠,鹰羌古道,月高高 心寥寥,梦幻篮球之邪枫传说,诺基亚2730c刷机,拜耳赛巴安,虎胆雄心剧情介绍,张嘉倪明道,zolo祖奴,王刚的第一任妻子,雷柏e6300,蓓娜尔斯,杨子姗晒结婚证,遇上恶魔遇上爱,阳蕾个人资料,银鹰猎情,激战卡宾枪,阿尔蓝特官网,张宏民老婆,马智宇出场费,i8320刷安卓,纪英男事件,布乖社区,唱吧安琪babynever,金东万 朴诗妍,lava530,断袖问情,杨光的夏天演员表,八匹狼娱乐社区,伏羲八卦次序图,爱妻慈蓝伶,穿lv的恶魔王子,n73手电筒,因为爱情有晴天片尾曲,诺基亚n82主题,雾里看花演员表,我和你的笑忘书txt,贾静雯古装图片,闺中密友插曲,血战到底演员表,天真遇到现实主题曲,百岁堂银杏茶,恶汉眼里的小桃花,我恨巨蟹座,翁帆前夫,变形金刚横行末世,旭日阳刚炫富又耍横,阿宝的故事下载,大王陆鱿,刘荷娜老公,镜片下的伪装,杨紫最性感照流出,金亨俊整容,冠盖满京华19楼,84aaa改成什么了,刘荷娜快乐大本营,无懈可击之高手如林演员表,杨乐乐丝袜,芭娜娜小魔仙,处钕膜被捅出血图片,奥林巴斯fe4010,大话西游2长安地图,天阙绝歌之两朝皇后,杨晴瑄 李宗瑞,炫舞一生一世一双人,圣雪黑骨膜,龙影79,郑柔美整容前后,吴子恩闺房真容,培训师孙浩然,沽衣取酒对君酌,立鲁足球246o,百二关河是指,薄茶妍,孙燕松,星斗姬种子,小芳芳童话集,k900怎么样,诺基亚w599,警车遭人开13枪,王刚的第一任妻子,毕丽梅照片,杨子姗晒结婚证,阳蕾个人资料,云上的诱惑分集剧情,纽曼p7,阿尔蓝特官网,张宏民老婆,六指魔神,奈斯毕拉,i8320刷安卓,劳春燕老公,新水浒 李师师,后院三国刷急速令,布乖社区,lava530,断袖问情,杨光的夏天演员表,伏羲八卦次序图,昂达vx610w时尚版,爱妻慈蓝伶,穿lv的恶魔王子,捍卫战士tg100,海之蓝男装,女娲传说之灵珠演员表,n73手电筒,因为爱情有晴天片尾曲,雾里看花演员表,竹野内丰老婆,闺中密友插曲,沃台电,韩佳人高清图片,乐活悠享,我知女人心演员表,捷丰场站,宠魅2,翁帆前夫,奔跑吧兄弟第一季收官战达到了多高的收视率,知音卡网站,变形金刚横行末世,智器粉丝团,镜片下的伪装,对头小冤家,金亨俊整容,艾尼路的空间大作战,书签打一字,艺术照美姿,蔡依林三围,吉娜内衣,无懈可击之高手如林演员表,杨乐乐丝袜,男佣之美味关系,大话神仙礼包,孙若宜,鼓舞士气的诗词,奥林巴斯fe4010,天阙绝歌之两朝皇后,李成宰老婆,乒铃乓啷跌啊跌倒,月牙虹影是哪个城市的著名景点,法拉利haobc,无限挑战20121229,甜妻不撒娇,黑帮少爷上学记,路易革命之白雪姬,变态杀人狂魔董文语,洪真熙,诺基亚w599,进口弹弓皮筋,王刚的第一任妻子,杨子姗晒结婚证,阳蕾个人资料,兰的秘密基地4月,阿尔蓝特官网,张宏民老婆,郭可盈和林文龙,82岁老人卖色情光盘,狐步谍影下载,cf卡海豹突击队,i8320刷安卓,东海龙网欢迎您,sd敢达合金,布乖社区,lava530,断袖问情,爱滋初体验粤语,杨光的夏天演员表,伏羲八卦次序图,昂达vx610w时尚版,爱妻慈蓝伶,楚汉传奇55,90kxw,90后强奸杀人魔 没在意漂不漂亮 她们落单了,90后小旅馆开房尝禁果,94频道94pd,97aixxx,9c8569,9c8990,abramovi04,ag赢钱的吉彩家娱乐,aj贝莉,as956 tk,avupdate,bitadh,boramcity,boss老公别使坏,btgirls漫画馆,bt学院前传,bubibu音译,bubibu音译歌词,ca4143,cc1031cc,ccc363com,coce夫人真面,componentsseparatedbystring,csolhhhh,cz6708,dccoreprocess,dingxiangchengrenshe,dirtymama,dongbeichengrenwang,dotamh,feidian03,fengyuedalu,fq55 com,fq55点com,guccixclot,h55155,hkyoa0a net,hode住姐,hp重生之一错再错,ibw24,jiangzem,jiouqu,jjbishai,jmsjw end,kaixinsebo,kofzec,kwdownload,lo62l,luanlunwenxue,m1185空难事件,m6mm exe,marina abramovi04,mc洪丹,mimibibi,mimiseqing,MIMISEQINGWANG,mm8384,mtw188 cc,mucuntang,myqueen韩剧,nancy fortin,ndlc 222b,o12conv cab,playxiao77,qingsewuyuet,qq20012官方下载,qqatline,qqlook,qqlook2 0,qq三国谋士考官,renqixilie,s1四大金钗,sanoul电影,saotuzi,sarouya,sdframe,sdframe exe,seqingav,sewuyuet,shabondama elegy,shay misuraca,sisxkiss,sky浪翻云博客,so62hu,sodasinei,ssccan迪y,svaas,t018影视,taosewuyuetian,tnt zu ko,tokyo hot n0661,tvbfuns,u10i拆机,veggieg是什么意思,wenquba,wentimeimei,wflongteng,wow空荡荡的巢穴,wow农夫的女儿,wqmttx,wqmttx com,www 777217 com,www huangye51 com,www mmhso com,www saotuzi com,www tc58 net,www wenquba com,www yju88 com,xk837,yell酒吧,yju88 渔具,yy神雕侠侣之作恶,阿大次德,阿呆momoko,阿兰达瓦卓玛抽烟照,阿宁资源网guoyn,哀伤苔,哀伤苔哪里多,艾尼希亚战记,艾湿逸影视,艾卫卫,艾怡良遭群轰,爱碧除疤精华液,爱上皇家宝贝,爱走后门的小朋友,安博离子裤,安琦近况,暗黑血统 滚球bug,昂趣站,傲天修神录,奥根塔勒,奥拉星霸羽灵者,澳之健,爸爸破开我的樱桃,白雪松武判官归京,百变闺秀,百帕斯卡疼痛的女人,百万豪车后轮着火,百性阁交通工具,败类舞蹈家谭元元,坂下梢,半裸江山19楼,半年坎坷痔疮路,棒子国护士门事件,包逢迎因,薄茶妍,宝宝计划软件 上全狐网,保坂尚辉,暴君的七夜罪妃,卑客月,北京驴吊刘佳,北京市市长,北京万豪牌技牌具帝国,北邮大学李伊娜,北邮李伊娜,贝尔格里尔斯奥巴马,被放逐的萨图科,笨蛋你是我的唯一,蝙蝠酱,变身后遗证,别说你还爱着我原唱,冰狼jijm官方最新免费版,冰王牌狐臭,冰心聊,冰雪公主的王子殿下,波侈墅作品,波多业界已,波斯小基王佳鑫,波希来,播展网,伯妮丝,伯温1968,伯希来,博狗官方haobc,博狗官网haobc,博狗扑克haobc,博瓜瓜,博朗定制扑克厂,博朗广告扑克,博朗广告扑克牌厂,博朗扑克制作厂,巭醉影视,捕鱼游戏赢钱的吉彩家娱乐,不举总裁的盗种妻,布拉迪斯vs新圣徒,步步为营桐华,彩虹冒险物语,彩票赢钱的吉彩家娱乐,菜农钱多多,蔡默网,仓加戈,仓雁彬,操向农,草原春来早片尾曲,草字头加西,曾爆过媛媛菊花,曾恺弦,铲齿鹿肋排,昌邑利吧好,超魔法大战 乱码,超魔法大战乱码,超能力魔法学院,超人气委员长图片,陈阿炳,陈光成维基百科,陈和伦,陈华女士回忆录,陈品卉,陈荣法喝花酒,陈少金,陈石春,陈宛君,陈馨宇,晨光搁浅19楼,晨光搁浅结局,城管猛踹女子,程牧网,池城人才网,池郊 敲矾弊,厨女馍,川村千夏,川岛芳子捏睾丸,穿越飘渺修神路,传说haobc,春水楼论坛,春泄绣榻,慈悲修女号上的叛变,崔琦别说我是中国人,崔万志老婆,大地游龙传,大汉飞将传,大荒神舞,大剑师改,大男人难相处,大王陆鱿,大雅斋糕点,大战江湖 邵音音,戴小唯素颜,戴燕妮走光,丹东寻妻门,单挑高傲痞子,当爱还没说出口铃声,盗版飞坦,盗版射雕之完颜康,德痹尔泰,德国奶牛被穿上尿不湿 真相惊人_猎奇部落,德怀特沃尔多,德阳三九人才网,德州新湖食人鱼,第92号红通自首,滇西1994,电玩恶魔,刁晗生,丁济黄,丁建通,丁余权,鼎鑫硬币,东北一区傲气风云,东方骨灵姬,东方心经赢钱的吉彩家娱乐,东海龙网欢迎您,东郊小镇鸟瞰图,东营市水利局黄梅芳,董礼平,都市猎人之高手风流,都市艳行记,斗战神大唐币怎么获得,斗战神精致的小铜锤,逗留网,杜达雄2012海洋兄弟,杜达雄2012男人味道,段方升,段良伟,对头小冤家,对头小冤家txt,碓冰拓海bg,顿木罗,多情剑客闯荡江湖,躲艳记女主角,俄欧踏上红色星球,恶魔大姐大,恶魔王子爱上天使,恶少恋上野蛮女,二丁目拓也君矛与盾,法拉利haobc,法希h文,凡人闯西游,反战之真心英雄,返多奇,犯跸是什么意思,犯姊妹,范跃武,方静间谍一案属实图片,方姚子逸,飞凤灵蛇,绯色官途靠近女市长,绯闻小娃,粉嫩王妃之殿下别吃我,粉晕儿,风临异世女主角,风流权相,风流无悔,风流总裁别惹我,风流总裁带球妻,风雪记牌器,风云社区温馨家园,冯蒂丝,冯铭瑄,冯长革个人资料,冯长革是谁,凤凰影音书苑,凤天月流,凤血天骄,凤血长歌,佛渡异世,符文源质棒,符印天下,福丽社,辅警3进火场灭火,妇贵临门,傅小健,傅莹的女儿婚礼图片,富翁克隆记,改造黑道总裁,甘灵纹,甘肃官场震荡,绀野纱理子,高加索教会案,高杨一莎泳装,哥本哈根好地方也有好吃食,格子间女人19楼,葛泓语是男是女,给贾古的礼物怎么做,公主志官网,功夫派长生果皮,功夫派长生果皮在哪,宫情之替身皇妃,宫心计2中宫无后,沽衣取酒对君酌,谷瓜瓜,谷开来前夫,股鑫网,股鑫网456,拐到一个恶魔王子,拐个皇子当小妾,关键词,关税搜,关咏舞,棺材仔阿林,广西玉林捉蛇狗出售,郭大建被抓最新消息,郭燕陆,郭一薇,果啦网,果味赛尔v1022,过看网,哈桑老爹,哈桑碎步,还好没透,还珠之怀璧其罪,海灯法师李腊梅,海棱香木,海陵香木,海霞树,海燕650c,海贼王之风一样的男子,韩伦影伦,韩炎网,韩一思,杭州lc潮流店,郝明莉照片,何立峰后台揭密,河北冬季限产方案,河马家官网,河南冯长革,河南和谐集团冯长革,贺仁雨,黑帮老大的萝莉情人,黑帮少爷上学记,黑道成王,黑道邪皇2无可撼动,黑化职工吧,黑静环,黑色羽翼葵,红红的狗茎,红楼旁观的平淡生活,红楼之水沁黛心,红卐会,洪荒裂天录,洪尧新浪微博,鸿蒙之紫莲圣人,侯凡宇,侯军霞老公,侯文燕,后宫禁书,胡雅丽,虎王要啃你,虎兄豹妹,花丛品香吮蜜,花都逍遥游,花市长梦断红楼,花野maria,骅探网oej5,画神图录,坏小子风流记,欢喜佛影视联盟,桓楚 余英,幻日的伊甸园,焕真颜,焕真颜青春定格原液,皇德耀世5人照片,皇族美素素4p,皇族主播喵爷,黄健然,黄金渔场121003,黄金渔场130606,黄蓉肛虐记,回到洪荒去泡妞,回眸网,混沌神祗,火星有类似大脚野人,吉广在线晓声长谈,吉化吧,吉加托尔,吉品易购,吉文吧,极品妖僧,几梦hhhh,记忆之城19楼,纪爱妍,镓桦凹路璐,贾立平是哪个学校的,菅念什么,剑仙之路女主角,江简称,江山多少年广播剧,江山美人逐鹿记,江同文聊,江西修水何市大鱼,江泽名,僵尸玩网游,蒋定桂,娇妻李甜,蛟宠龙后,街头结识偶像大叔被强暴,杰克欧帝,截教妖孽,戒智通,金蟾公子爷,金都聊天室,金米吧,金娜娜整容前后,金沛辰的老婆,金如熙,金莎的老公许嵩,金圣叹先生传赞,金始原,金炫澈坑人,金永焕,进化者之血,禁毒精英,菁英汉网,晶鳞鱼群,警花出更 叶柔,警花出更叶柔,静言之金缕衣,九江信息港乐透游戏,九阴真经锌锭,酒都宽频,旧游网,橘美莉亚,具文静,飓风野游,聚划算huais,绝世箫妃之乱君心,崛起在汉武帝国,军需官布雷泽,卡达什圣杖,卡格罗什的命运,开封那帮人精们,康熙来了121225,康叶斌,康子妮,考立捷,科比狂想的旅程,可爱mm沙滩排球,克博拉尔,克夫主母,克里斯蒂安梅耶尔,克什米尔村庄枪战,课桌中间隔着一片海,孔融网,孔艳菲,恐龙家族大灭绝,酷酷太子妃,胯胯井,快乐大本营121201,快乐大本营2010821,宽视影院网,狂野总裁猎逃妻,况晓雅18天艰难减肥日记,昆宠网,辣书推荐,兰雨霖,琅琅悠游hp,浪漫满屋之我是韩智恩,牢骚信,老色哥68ssw,老唐造车记,乐嘉骂人最凶的一次,雷觉坤,雷亚心,蕾鹿蛾,冷酷首领保姆妻,冷情王爷才女妃,冷总裁的奴隶情人,黎鲍网,李恒建陈晓楠生活照,李恒建新浪微博,李俊昊 金素恩,李俊渠,李玫瑾丑恶嘴脸,李玟阳,李某某案杨晓花照片,李沛烈,李泰任,李小平文佳夫妇,李小燕哭灵,李伊娜,李源朝的父亲,里基泰阿,立鲁欧洲杯246o,立鲁足球246o,立鲁足球网246o,恋上你的床演员表,两朝太岁,两生花祭,两天一夜100822,两小无猜糖衣恋,猎奇窝,猎人mm2,猎人mm服务端,猎人mm官网,林侧艺术照,林肯娱乐主管qq96999,林晓峰 老婆,林晓峰康子妮,林晓峰老婆,林漪娸老公,林志玲晒照戴头纱,琳达婉达,铃木亚麻美,绫濑芽留,令计化儿子丑闻,刘荷娜快乐大本营,刘罗兰,刘桤威,刘缺缺maus,刘雅婷瘦的照片,刘彦池被打,刘裕诫子孙,刘祖鸣,流花蜜露,流氓鉴定师,流氓王子的专属怀抱,六指魔神,龙虎赢钱的吉彩家娱乐,龙茜吧,龙仕旭,龙影79,龙游四海 侯龙涛,龙游四海侯龙涛,龙游四海侯龙涛txt,泷泽秀明身高,楼惠珍,卢淳杰,鲁妹网,鲁妹网puo5,鲁音屋,陆翊纹身,陆毅晒两女乖巧照,罗体美妞,罗体美妞图片,罗威麟,洛神历,骆信卉,骆艺璇,驴吊刘佳,驴拄雁,吕辰晔,吕小品老婆,吕众网,妈妈咪呀130908中字,妈咪投降吧,马婷婷不雅视频,马婷婷是谁,马智宇出场费,玛雅论坛版规,麦亨利,卖春堂,满城尽带黄金甲爆奶,曼陀sp庄园闺房受罚,莽山蛇谷,猫mix幻奇谭,冒险岛被遗忘的仙人,冒险岛消灭可疑分子,冒险岛抓住偷水贼,玫瑰爱人简谱,玫琳凯美白手表2012,美宝莲潮妆学院模特,美国女明星当街产子,美国网友问中国有高速公路吗 回答亮了,美丽的姑娘你睡了吗,梦鸽前夫汪明翰简历,梦幻华尔兹吻戏,梦幻篮球之邪枫传说,梦回大唐之萧瑟流光,梦雨轩,梦雨轩小说网,棉毛衫裤dkjc水电改造,民警带病擒毒贩,闵智慧,明港韩进,命犯桃花之天降奇缘,摸奶爷,蘑葫街 首页,魔幻情劫,魔欲风流,莫囧网,莫宁顾准,莫问天机人算卷,幕壬单,慕春堂,慕容霜霜,穆立影,穆震方,拿汀是什么意思,那村那人那傻瓜19楼,纳耶里海礁,奈斯毕拉,男科悍医,男科医院vvsys,男佣之美味关系,男子车震被家人堵车内,男子入戏太深雌雄难辨,南方翻译学院外网,南优香,内蒙古阿拉善左旗挖坑活埋流浪狗,嫩模曾狠踹王思聪,你主我仆之真白,匿踪库卡隆,匿踪库卡隆套装,聂相网niy5,涅音无h,宁思峤,宁夏网虫宠物情缘,牛剑锋近况,牛金禄,牛牛赢钱的吉彩家娱乐,钮汪人,弄花天子,弄花天子txt,挪威世界选美小姐,诺森德鹿牙,女岑社,女处长的厕奴,女儿丸,女生遭偶像强暴,女体解剖授业,女童遭恶犬围攻,女子别动队 薛敏,瓯半秮鞚,欧帝给布莱恩,欧链网,潘梦莹果照,潘湘湘,泡芙小组,泡芙小组第5季全集,培基光笔,培训师孙浩然,彭秀霞,蓬皮杜夫人回忆录,骈邑聊斋,缥缈艳神,乒铃乓啷跌啊跌倒,平阳水头找富婆,破鞋王妃不好当,扑倒老公大人迪文,浦罗苹果社区,普法栏目剧空窗,普法栏目剧无可替代,普法栏目剧无可替代下,溥熙来案件,溥熙来近况,溥熙来最新消息,七日宠姬,七夜侍寝妾,齐b小裙敢玩,齐可网,弃妃太逍遥19楼,千允才扮演者,钱小蕴,茜泉,蔷靖潞影洛阳新闻,乔什61哈切森,乔志达,侵占之后再疼你,芹泽由衣,秦国赵弋,秦穆饮盗马,秦且逸,秦筝缓弦歌结局,轻松好管家,倾世神女之雨神,清澄若澈,清阳君,清原一中贴吧,情生意动 19楼,晴空物语透视镜,求魔 22mt,蛐蛐吃什么,趣闻网,权柄世家,权贵名利险中求,权路纵情,全城热恋20130714,劝娶网,群芳录签到,燃情阻击演员表,让罗彻,热血无赖天线,人鱼公主床奴妃,任畹町,日本黑帮为何怕湖南人,日俄首脑会在即,荣宠贱妃,茹庄网,茹庄网yqp9,若离若爱电视剧,三国首席谋士,三国王牌军阀,三婶的夜吟,三原色导购网,骚客网,缫丝忆君头绪多,嫂子要出墙,色虎阁,色品西游,涩女日记19楼,森本龙太郎回归,森本龙太郎近照,森林狼炒股群,森孝子,杀戮公主的复仇计划,山姆奇德斯,山真海蔚,闪光夫妇121229,闪天下之魔力屯,陕西艾一若厨房电器,上海海洋大学大三清新靓女夏瑶,佘妍妮,蛇女幽魂,射雕之完颜康,申利英,申瓯客服唐明,深度国际之金砖逆袭,神河茧子,神鸣公主的无邪,神墓之萧然,神水木鱼石,神偷百变星,神武赤石脂,神仙道陨石哪里多,沈光朗,审讯莫诺洛克,生化危机之终期,生活麻辣烫任盈盈,圣道霸强,圣雪黑骨膜,圣者图希克,晟天电影网,尸王吕布闯都市,失落世界之大剑,诗经讽刺剥削者,石传辉男,石家庄四药协同办公,石榴网游录,石小满妻子,石雪,石原爱理,石柱周小燕,蚀月盟,噬肉甲虫,兽王弃妃,鼠猫一诺千年,数字北京行天下,帅男偶像第二部,双面初中生,双色球预测赢钱的吉彩家娱乐,双鹰河,双鹰河微群,谁与何炅微博互动大玩同年囧照,水男孩脸红心跳,水平律动床,水曱甴,水月魔力,水煮纺大,丝路英雄孙膑兵法,思缘书苑,斯卡林,斯卡林王国,死亡裂口大捷,宋美曼,宋雪娟,搜仙传,苏砺斑鱼,苏叶女照片,苏营格,苏仲网,苏梓梦,夙瑶是个同人女,肃宁帮帮网,潥阳白茶,睢县北湖食人鱼,绥镇市,孙红雷恋曲1980,孙乐弟,孙若宜,孙燕松,孙怡婷,孙亦文个人资料,孙亦文举假奶装纯,塔玛拉十三纪,塔斯肯儿子,台官员舔女下属耳朵,太牢宴,泰国村民遭恐怖分子扫射 一家4口身亡,泰女星醉酒闹事被拘,泰三互助,泰舞狂飙,泰尹网,泰尹网wiy5,覃霓的网店,唐风今何在,桃园怎么加入帮派,陶老师 黄尚武,腾格尔离婚丧女内幕,藤壶包裹的钥匙在哪,天才小捣蛋中文字幕,天火传说ol,天狼星天文网,天龙八部之宇内至尊,天龙之寻道,天天向上091211,天线宝宝赢钱的吉彩家娱乐,田宫梨香,田培康,甜妻不撒娇,挑战万人迷胡悦儿,调焦香江,铁算盘赢钱的吉彩家娱乐,仝有才,童辉毛毛歌,童玉谖,透视恐怖的格林童话,土木哀将,吐送江 艾比布拉,推宫位是什么意思,庹仲康,哇哇易聘,娃娃亲珞雨,外国小伙骑电摩闯红灯,外媒薄,晚春楼,汪明翰,汪明翰简历,汪逸轩,王妃大革命,王菲雅,王凤清 王晓玲,王凯蒂家庭背景,王俪遐,王良南,王平夷,王柔柔被谁牵走了,王烁和王珂火拼案,王坛蜜,王万诚,王小麟,王爷帮个忙,王仪涵林丹拒绝握手,王滢二胎,王中王劲爆的士高,网游之傲天传说,网游之剑神无风2,网游之流氓至尊,网游之龙游天下,网游之我就是神,网游之血龙,忘词帝文摘,微曲艺,唯爱迷糊天使,魏晨于玮韩国被拍,瘟血巨魔,文蛤刃,文麦森,闻优网,吻上恶魔心,问道赞吧盒子,问道赞吧主页,翁庞网,我爱你 爱乐讯,我爱书屋 ibooktxt com,我的爸爸是幽灵,我们结婚了20101113,我们结婚了20110820,我是骷髅龙骑兵,龌龊网,乌有之乡测试版,邬稚晖,无限挑战20121229,无邪赋,无心酷总裁,吴建豪百亿娇妻谈婚变,吴键加速器,吴军杰事件,吴美珩与波多野结衣,吴铁花资料,吴卫华包二奶,吴雪丹,吴雪雯近况,吴湛辉 自杀,吴子恩闺房真容,吴紫彤,五号特工之偷天换日,五柳村即时导读,伍娇近况,伍思民,武汉夜网狼女,武藤由来,雾影地之竹龟三,西安博朗定制扑克牌厂,西安交大校花王晶晶,西索的寻苹果之旅,吸血鬼骑士逆蝶,熙德传,嘻哈4重奏第1季,嬉笑帝王,蟋蟀吃什么,习黎黎,习正平,戏弄巧心,侠盗高飞5秘籍,夏恋38度c,仙道云踪,仙剑奇缘之藏剑山庄,仙途电信礼包,乡村神医杜名,香港赛马会吉彩家娱乐,肖秉林,小白鼠投邮包,小伙野泳遭鳄鱼袭击,小姐的厕奴,小可怜你逃不掉,小里亚美,小依山狗,小子艳史,孝昌论坛hbxczx,校园花海游龙,笑傲之华山论剑,笑谈江门话,卸妆后竟是前妻,心德维拉小区,心晴qaq,新潮女空姐,新机堂,新娘卸妆竟是前妻,新驻京办主任 万腾阁,星川瞳,星斗姬,星斗姬种子,星聆网,星月传说歌词,邢雅晨女装,杏璃之夏日物语,性别平等或非神话,性间道,熊宏博,修月琴,修真传说之随心所欲,修真者闯魔法界,胥午梅近况,徐才后双归汤灿,徐浩嘉,徐靖杰,徐税网,徐义淳,徐永钦很牛叉2,徐永钦很牛叉3,徐永钦很牛叉4,徐志柳,许华秦,许雅涵比基尼,旭虎大仓库,嬛传甄,炫舞一生一世一双人,炫舞欲盖弥彰,薛晓冉,学徒型莫比尔菲,雪豹之特战出击,血河老祖异界游,血祭的冷护法之恋,血泪狂神,驯服亿万大亨,亚洲大于500m,咽喉洞,咽喉洞在哪,闫占和,炎狼学苑,艳女网,扬沙悲歌,阳元醇,杨广信,杨棋珺,杨晴瑄 李宗瑞,杨晓花照片,杨燕绥去死,杨永晴微博,杨子莹,杨梓瑶 凸点,杨紫最性感照流出,姚作汀,药草悠悠芳草香,要正常爱,一贯道善歌,一品楼巴山夜雨,一品梅军情观察室,一人事众人受累,一舞成名官网,一舞成名脚谱,一亿情恶魔总裁放过我,伊爱森,伊米隆的回响,夷陵中学彭春阳,倚天屠龙未了情,旖旎乱天下,亿人商城联盟,异界大忽悠,异界风流踏艳记,异界之九龙传说,异世狂龙神,异世之化身为龙,易之缘软件,殷一璀被免职内幕,银鹰猎情,印控克什米尔枪战,英勇朱阿姨,鹰羌古道,赢彩吧mtw188,赢彩吧mtw188 cc,赢辛,硬汉的软糖,拥你的声音入眠,优滋堂,于小慧的胸有多大,于咏琳透视奶照,余儒海新浪微博,鱼花楼,俞荷芳微博,与商队碰面,宇爱丹,宇智波鼬异界之旅,雨石秋影,雨中背影英文版,预言者巨刃剑,遇上恶魔遇上爱,御赐法医,豫油说吧,袁思雯,原内蒙大员周,远东之花,远华案黑幕,月妃传,月高高 心寥寥,月高高简谱,月高高心寥寥,月牙虹影是哪个城市的著名景点,岳菁蔚老公,岳菁蔚年龄,云淮在线,云龙十三子,孕妇淘,再续大明时,簪缨世族 乐文,造梦西游3贺龙,沢井亮图片,渣打银行 吹笛子,宅男躲艳记,宅男躲艳记txt下载,翟蓓蓓,詹雯婷素颜,绽花石,张二宝的浮华人生,张绛雪,张杰谢娜迪士尼旅游,张恺廷,张克帆年轻照片,张刘苟,张路宽,张暖雅全婐艺术照,张硕辅任深圳市委书记,张锡才,张小爆丶同学,张笑东和安阳七仙女,张勋奎,张娅姝老公,张佑荣无视具荷拉,长河神剑,长江电力邮件系统,涨价歌原版,赵弋,赵袁圆,甄妃传电视剧全集,甄嬛传之美人策,争锋摩配店,征服者奇迹,正定三中贴吧,郑超愚,郑茂清,郑柔美整容前后,峙甸镇,致宪党,智者成衣,中宫无后,中国达人秀琳达婉达,中宣部副部长黄新初,中央清洗甘肃官场,终极学生公子诺,钟祥马兵,众神之怒百度影音,重铸天可汗,周斌 康师傅,周建国任第76集团军副军长,周一桐,朱洁静整容前后,朱日和八一阅兵,朱日和基地,铸魔基地湮灭,抓住偷水贼,拽少爷的恋爱法则,资中杨八姐,紫川续,紫戒情缘,紫条丽华,宗博堂奖金制度,综影之僵尸林雪,总裁的代孕女友,总裁前夫别耍酷,纵横异界之三国,醉心异世界,左溢被打,佐佐木渚沙,关键词,零度移民,王语嫣的乳头,南宫中学校歌,,惠蒙网qig6,米秀虐文,投资者说20130606,庚澈h文,家园2cdkey,风云雄霸战神,公务员xiaok玩网络赌博游戏,55545公益联盟,红姐网42448,海贼王之雷斯特,黑圣手精彩博客,莉亚迪桑开脱图,雨中背影英文版,www fnrencai com,青楼十八房,首推奥林匹克鼓号曲,小骆驼蓝迪,华泰b11青花瓷,d绅士之塔,鸡眼寒气,泪之呼唤,张学兵近况,妖道滚开,失落的封锁线之盾,校园风云之三班五班,,艺正花 293461,邹平效能监察连心网,神雕之林清传,爸爸破开我的樱桃,chillersloveland com,沈昌珉挂科,智人疑邻,李秀贞miss change,异界猎艳之旅,诺科萨之手出装,滑头鬼之孙手机主题,活力影院我是谁,男扮女装去猎艳,连平麦豆摊小王子,都市邪瞳,总裁前夫别耍酷,梦幻华尔兹吻戏,阿拉允诺之日,驯服亿万殿下,手表厂你大爷的,固执征服者是t几,蹉跎岁月内蒙兵团,dst9小说,宅男躲艳记,宅男躲艳记txt下载,谭阎网vfw8,umdgen exe,xxooyy逍遥社区,相拥一吻爱会燃烧,黄兴维自杀,残忍的阿图里斯,孙小宝二人转黑吃黑,都市邪皇秋寒夜,冰冷小说系列之风玫瑰,鸣樱h文,天降弃妃斗王爷,美艳淑妇,无赖总裁的前妻,诱魅社,成祖大王,迈克 米赞,模特zyg,名模何梵,也谈无所畏惧,qq华夏锋行天下,纷纷落在晨色里19楼,香港随缘论坛,蝮蛇的利器阅读答案,恒安集团邮件系统,大个子迈克,本妃很妖很低调,网吧破解三剑式,凡间圣人,陈明月公主之夜,科学怪鱼1,黑日撸兼职妹,58资讯网,安陆一中校歌,汉钢吧,第四色播色中色,叶丁瑜,网游之龙游天下,浙江阔少刘子超,堡主你真坏,八一八数据电视剧,八目鸟视频看看,泽斯爱拍,尚福林最新消息巨贪,硕亲王敏代,btv6电视猫,狼性王爷的小可爱,滨州学院雅信达,舒畅合成图,陶氏贴膏,地牢围攻3宝刀未老,spring pan 李宗瑞,綦江坝坝影院,酷站外链代发,又名怀化站长网,梦幻战国传,山本隆弘,脱线angel,晚晚场 爱奇艺,春色无边 桃桃,马鞍山潮州会馆中学,生命光复临网,快乐大本营2013511,洪荒之蚊子妖道,米虫修仙路,水月魔力,湘钢一中吧,希年华企业名录网,神魔大陆忘年交,诺亚信w599,刘亦菲极品合成图,诛仙化咒签,水中花美女壁纸网,卿本丫头第二部,0222是哪里的区号,易秀珍品,鹿晗迷灿灿,,香港赛马会吉彩家娱乐,5akdy_com,sanoul电影,楚子寻梦园,平阳水头找富婆,欢喜佛影视联盟,彩票赢钱的吉彩家娱乐,黑云七钻杀手,王凤清 王晓玲,蚀月盟,ag赢钱的吉彩家娱乐,feidian03,蘑葫街 首页,赢彩吧mtw188,宝宝计划软件 上全狐网,MIMISEQINGWANG,宝宝计划软件下载 上全狐网,林肯娱乐主管qq96999,色品西游,mtw188 cc,526799,as956 tk,t018影视,boramcity,黑道成王,mm8384,94频道94pd,阿大次德,性间道,鞭挞日月久,三婶的夜吟,股鑫网456,茹庄网,伊爱森,扑倒老公大人迪文,生化危机之终期,倚天屠龙未了情,都市艳行记,韩炎网,骅探网oej5,侯凡宇,齐可网,牛牛赢钱的吉彩家娱乐,徐税网,画神图录,审讯莫诺洛克,s1四大金钗,bitadh,cc1031cc,我的爸爸是幽灵,梦幻篮球之邪枫传说,星聆网,嫩模曾狠踹王思聪,绯闻小娃,银鹰猎情,甘灵纹,公主志官网,yju88 渔具,佳莫网,异世狂龙神,喜更田的故事,铁算盘赢钱的吉彩家娱乐,变身后遗证,张恺廷,我们是自由演奏者,龙影79,涩女日记19楼,晴空物语透视镜,焕真颜,冷酷首领保姆妻,双鹰河微群,三国首席谋士,尸王吕布闯都市,扬沙悲歌,茹庄网yqp9,恶少恋上野蛮女,宫情之替身皇妃,ssccan迪y,虎兄豹妹,嘻游中国iii,天线宝宝赢钱的吉彩家娱乐,一品梅军情观察室,so62hu,昆宠网,97aixxx,苏砺斑鱼,骚客网,快乐大本营2010821,taosewuyuetian,冰狼jijm官方最新免费版,翁庞网,焕真颜青春定格原液,程牧网ytz9,群芳录签到,水月魔力,石传辉男,包逢迎因,七夜侍寝妾,57bt龙发布,德国奶牛被穿上尿不湿 真相惊人_猎奇部落,搜挑网,俄欧踏上红色星球,数字北京行天下,3u8581,renqixilie,异世之化身为龙,泰尹网,男科医院vvsys,tvbfuns,新机堂,晶鳞鱼群,泰尹网wiy5,优滋堂,h55155,蔡默网,风流总裁带球妻,致宪党,符印天下,僵尸玩网游,三国王牌军阀,博狗扑克haobc,波侈墅作品,龙虎赢钱的吉彩家娱乐,安徽省委书记李建华,小里亚美,色虎阁,哥本哈根好地方也有好吃食,鲁妹网,dotamh,云淮在线,方姚子逸,豫油说吧,网游之我就是神,倾世神女之雨神,傲天修神录,凤血天骄,佘妍妮,波希来,里基泰阿,众神之怒百度影音,水煮纺大,奈斯毕拉,恶魔王子爱上天使,九江信息港乐透游戏,赢辛,玛雅论坛版规,qlumovie,格子间女人19楼,鲁妹网puo5,立鲁足球网,清澄若澈,异界大忽悠,m6mm exe,赵袁圆,甄嬛传之美人策,立鲁足球246o246o,缫丝忆君头绪多,问道赞吧盒子,捕鱼游戏赢钱的吉彩家娱乐,吴卫华包二奶,回到洪荒去泡妞,异界风流踏艳记,qqlook2 0,旧游网,hkyoa0a net,菁英汉网,圣道霸强,风雪记牌器,缥缈艳神,顿木罗,苏营格,南华苑路55号,扑克haobc,爱碧除疤精华液,张路宽,搜仙传,78528电影网,xk837,蝙蝠酱,郭大建被抓最新消息,梦回大唐之萧瑟流光,15161086668,关咏舞,棉毛衫裤dkjc水电改造,乔什61哈切森,543331 com,qqatline,jmsjw end,csolhhhh,蔡默网xvt9,我爱你 爱乐讯,女儿丸,太牢宴,冯蒂丝,wqmttx,莫囧网,qq炫舞音飞官网,孔艳菲,拐个皇子当小妾,旭虎大仓库,黑色羽翼葵,长河神剑,无心酷总裁,资中杨八姐,吻上恶魔心,浦罗苹果社区,伯温1968,安博离子裤,半裸江山19楼,计书力行,争锋摩配店,苏仲网,abramovi04,求魔 22mt,人鱼公主床奴妃,灌篮高手之冬日烽烟,硬汉的软糖,冷情王爷才女妃,丁余权,紫戒情缘,男模殷俊,玫琳凯美白手表2012,兽王弃妃,校园风云之三班五班,双面初中生,吉广在线晓声长谈,问道赞吧主页,bet赢钱的吉彩家娱乐,纪爱妍,立鲁足球网246o,克里斯蒂安梅耶尔,那村那人那傻瓜19楼,俊男坊19楼,老色哥68ssw,江山多少年广播剧,克博拉尔,嬉笑帝王,wentimeimei,立鲁足球246o,卑客月,鲁音屋,春水楼论坛,征服者奇迹,后宫禁书,浪漫满屋之我是韩智恩,雪豹之特战出击,博狗扑克bogou net,sodasinei,红卐会,佳速影院,文蛤刃,恶魔大姐大,大战江湖 邵音音,庹仲康,洪荒裂天录,吴子恩闺房真容,暴君的七夜罪妃,盗版射雕之完颜康,噬肉甲虫,金蟾公子爷,女体解剖授业,孕妇淘,晓声长谈在线直播,轻松好管家,黄健然,投票认准雪彤可靠,吉品易购,皇族主播喵爷,seqingav,何立峰后台揭密,笑谈江门话,簪缨世族 乐文,www gangdns com,申瓯客服唐明,金沛辰的老婆,挑战万人迷胡悦儿,熙德传,王爷帮个忙,天才小捣蛋中文字幕,格瑞特月神学院,中宣部副部长黄新初,昌邑利吧好,金炫澈坑人,六指魔神,网游之龙游天下,海霞树小说网,江同文聊,小白鼠投邮包,紫条丽华,龙茜吧,marina abramovi04,联大伟绣花网,酒都宽频,海贼王之风一样的男子,情生意动 19楼,kaixinsebo,丝路传说旗舰官网,圣雪黑骨膜,恋上你的床演员表,cz6708,ccc363com,boss老公别使坏,狂野总裁猎逃妻,秦筝缓弦歌结局,孙燕松,邪路永生,孝昌论坛hbxczx,徐才后双归汤灿,风流总裁别惹我,双色球预测赢钱的吉彩家娱乐,博朗扑克制作厂,关税搜,wangluosese,满城尽带黄金甲爆奶,两生花祭,byw so,风流权相,saotuzi,总裁前夫别耍酷,红红的狗茎,妈妈咪呀130908中字,伯希来,全城热恋20130714,吴湛辉 自杀,黄金渔场130606,男科悍医,粉嫩王妃之殿下别吃我,几梦hhhh,阿宁资源网guoyn,btgirls漫画馆,fq55点com,mimiseqing,小可怜你逃不掉,卸妆后竟是前妻,大男人难相处,培训师孙浩然,曹封网,邬稚晖,王俪遐,薄茶妍,五号特工之偷天换日,金如熙,okwapc580,一亿情恶魔总裁放过我,瓯半秮鞚,相拥一吻爱会燃烧,闻优网,程牧网,sisxkiss,徐志柳,要正常爱,冷总裁的奴隶情人,o12conv cab,秦穆饮盗马,山真海蔚,棺材仔阿林,一舞成名脚谱,醉心异世界,九州山河凝血泪,渣打银行 吹笛子,陶老师 黄尚武,黎鲍网,www gdfc org cn,徐靖杰,卖春堂,90kxw,汪明翰简历,钮汪人,考立捷,权路纵情,猎人mm服务端,科比狂想的旅程,粉晕儿,立鲁欧洲杯246o,天狼星天文网,丹东寻妻门,热血江湖,热血江湖手游,热血江湖手游版,热血江湖为什么倒闭,热血江湖sf,热血江湖老版本,热血江湖官网,热血江湖还有人玩吗,热血江湖电脑版官网,热血江湖端游官网,新热血江湖官方网,热血江湖多少年了,热血江湖紫火战裙,热血江湖手游吧,热血江湖一样的游戏,热血江湖的x刀,热血江湖3d手游,热血江湖披风大全,热血江湖邪刀,热血江湖手游sf,热血江湖网络游戏,热血江湖私服发布网,热血宝宝官方网站,热血江湖sf网址,最新热血江湖sf,热血江湖sf超变,热血江湖第一土豪,热血江湖为什么凉了,新热血江湖官网,热血江湖手游变态版,热血江湖手游官网,热血江湖手游攻略,,热血江湖有人玩吗,热血江湖官网打不开,完美热血江湖官网,热血江湖官服,最新热血江湖私服网,热血江湖网页版,新热血江湖,,37热血江湖官网新热血江湖传官网,热血江湖官网进不,热血江湖传电脑版,热血江湖端游还有吗,,,热血江湖端游人多么热血江湖端游现状,热血江湖x14刀,热血江湖刀,热血江湖x刀,热血江湖手游邪刀,热血江湖多久了,热血江湖帐号激活,手机游戏热血江湖,热血江湖天眼宝衣,热血江湖骨灵晶裙,热血江湖转角遇到你,热血江湖荒天流金裙,热血江湖霓裳花羽裙,热血江湖致命樱花,热血江湖有手游吗,热血江湖手游合区表,热血江湖手游版官网,热血江湖手游电脑版,手游热血江湖新区热血江湖手游贴,热血江湖手游题器,热血江湖绝披风,热血江湖大灰狼披风,热血江湖男披风大全,热血江湖女披风图片,热血江湖披风,热血江湖女披风大全,热血江湖邪刀攻略,热血江湖邪刀图片,热血江湖80邪刀,热血江湖邪刀技能,热血江湖游戏,玉川热血江湖sf,热血江湖sf网,热血江湖网页游戏,热血江湖2官网,热血江湖页游,热血江湖2国服官网,热血江湖官方下载热血江湖 贴吧热血baby,热血江湖吧,热血123,热血江湖强15,热血宝宝,热血江湖宝宝挂官网,热血宝宝官网,热血贝贝官方网站,热血宝宝怎么用,热血江湖sf吧,新开的热血江湖sf,经典热血江湖,热血江湖网游下载,热血江湖2游戏下载,网络游戏热血江湖,热血江湖手游公益服,血江湖官方出挂,梦幻手游龙宫经脉,热血江湖凉了,热血江湖凉了吗,风吹屁屁凉热血江湖,热血江湖倒闭了吗,热血江湖官网维护,热血江湖2官方,热血江湖手游公益,什么手游保值

,热血江湖手游人物,热血江湖最新开服,热血江湖40开配置,热血江湖多开配置,热血江湖韩服10转,完美热血江湖私服,热血江湖私服,完美江湖官网,类似热血江湖的手游,热血江湖网页版视频,热血江湖手机版,热血江湖游戏下载,热血江湖2升级视频,热血江湖网页版官网,37热血江湖网页版,网页热血江湖传官网,热血江湖网页私服,网页热血江湖传私服,新热血江湖腾讯,37热血江湖传官网,热血江湖传官网,新热血江湖传,新热血江湖传腾讯,,新热血江湖传加点,热血江湖双开方法,热血江湖医生,热血江湖省钱职业,热血江湖怎么双开啊,热血江湖传网页版,热血江湖传,热血江湖2,37热血江湖传,腾讯热血江湖传,热血江湖游戏倒热血江湖还没倒闭,热血江湖端游攻略,热血江湖在哪升级,热血江湖手游忘了区,热血江湖怎么登不上,热血江湖怎么2转,热血江湖端游,热血江湖端游新区,热血江湖端游职业,热血江湖端游还在吗,为什么手游比端游,热血江湖没主线吗,热血江湖最好等级热血江湖6转热血江湖6转多少级,热血江湖什么最值钱,热血江湖110转职,热血江湖x14剑,热血江湖x14枪,热血江湖x14杖,热血江湖刀装备搭配,热血江湖刀单刷,热血江湖极品装,热血江湖刀技能,热血江湖视频大全,热血江湖五转刀装备,热血江湖传功要多久,热血江湖老玩家回归,交易猫手游平台,热血江湖老账号,热血江湖网通一区,热血江湖手游单机版,热血江湖单机版,热血江湖手机游戏,手机能玩热血江湖吗,热血江湖凤天蝶舞裙,热血江湖甜甜茉莉,热血江湖披风大全图,热血江湖冰晶雪舞裙,热血江湖旅行者披风,热血江湖转角披风,热血江湖荒碧海桃,热血江湖骨灵精裙,热血江湖环玉彩裳,热血江湖嗜血迷情,热血江湖霓裳花披风,热血江湖丹花旗袍,热血江湖碧海桃花衫,热血江湖绿野仙踪女,热血江湖怎么买武圣,热血江湖冰霜长金袍,热血江湖粉色的披风,野蛮女友热血江湖,热血江湖花香如玉,热血江湖义海雄风女,热血江湖披风强五,热血江湖弓女披风,热血江湖梦幻睡衣女,热血江湖爱情公寓,热血江湖捉鬼女道士,热血江湖夏日么么茶

,热血江湖女披风,热血江湖手游费钱吗,港版热血江湖手游,想下载手游热血江湖,手游热血江湖八方,热血江湖手游下载,热血江湖手游pc,热血江湖手游伏翼,热血江湖手游伏義,手游游戏平台下载,热血江湖手游电脑端,手游模拟器,热血江湖新区时间表,热血江湖手游新服表,热血江湖手游h服,热血江湖手游版下载,热血江湖男刀客披风,热血江湖夕颜女披风,热血江湖披风名称,热血江湖女医生披风,热血江湖小白龙披风,热血江湖银狐披风,热血江湖修罗魂披风,热血江湖动物披风,热血江湖弓手披风,热血江湖枪披风,热血江湖男人装披风

,热血江湖好看的披风,热血江湖寒冰披风,热血江湖手游邪刀吧,热血江湖邪刀怎么玩,热血江湖80,新开热血江湖180,热血江湖sf发布网,热血江湖腾讯,类似热血江湖的网游,热血江湖 网页,热血江湖2国服,热血江湖2停止运营热血江湖2手游官网热血江湖页游攻略,热血江湖官方网,热血江湖传页游,热血江湖页游官网,热血江湖页游私服,热血江湖页游礼包,热血江湖页游枪加点,热血江湖收费宝宝挂,热血江湖卢风郎介绍,热血123论坛,热血江湖门派有啥用,热血江湖漫画 贴吧,仿官方热血江湖,热血江湖吧百度贴吧,热血至尊收费挂,热血网页,热血游戏下载,灰色按钮热血江湖,热血江湖绑机挂,热血123辅助,金牛奇迹官网风之恋奇迹官网,热血江湖123论坛,热血123辅助下载,热血江湖强15装备,热血江湖强15视频

,热血江湖强15武器,热血江湖强15心,热血收费宝宝在哪买,热血 宝宝论坛,热血江湖免费挂论坛,热血江湖战神挂,热血江湖门挂,热血江湖 宝宝,热血江湖免费宝宝挂,热血江湖115武器,热血江湖怎么能防盗,热血江湖官网论坛,热血江湖怎么多开,热血小宝怎么多开,热血江湖zf是什么,热血江湖怎么玩端游,热血智辅,热血江湖怎么赚钱,热血江湖sf手机版,华夏热血江湖,新开热血江湖sf,,热血江湖传奇单机热血江湖类似的游戏,热血江湖哪个公司的,热血江湖网游,热血江湖网游官网,热血江湖下载热血江湖网游单机版,热血江湖2下载地址,热血江湖2下载,热血江湖2官方下载,热血江湖2顺网游戏,热血江湖手游bt,热血江湖手游sf吧,问道公益服手游,热血江湖手游破解,热血江湖免费挂机,热血江湖 辅助